Neste post, vamos apresentar um guia para configurar o perfil Private Access no Microsoft Global Secure Access. O objetivo é oferecer aos usuários um método seguro para acessar recursos corporativos, sem a necessidade de VPN.

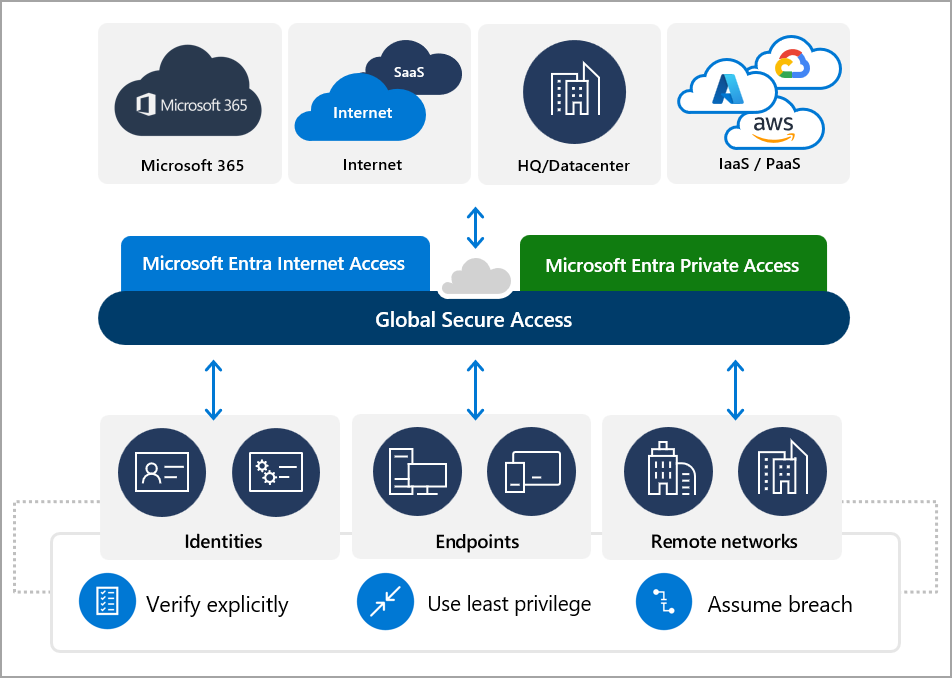

O Acesso Seguro Global é o ponto centralizado no Centro de Administração do Microsoft Entra, unificando o Microsoft Entra Internet Access e o Microsoft Entra Private Access. Ambos fazem parte da solução de SSE (Security Service Edge) da Microsoft, que é fundamentada em princípios de Zero Trust.

Microsoft Entra Private Access fornece uma solução de acesso seguro e de Zero Trust para os usuários remotos se conectarem a aplicativos privados em ambientes híbridos e multinuvem, redes privadas e data centers a partir de qualquer dispositivo e rede, sem precisar de VPN.

Microsoft Entra Internet Access protege o acesso ao Microsoft 365, SaaS e aplicativos públicos da Internet enquanto protege usuários, dispositivos e dados contra ameaças da Internet.

Pré-requisitos

- A versão prévia requer uma licença Microsoft Entra ID P1.

- Licença Microsoft 365 E3, caso deseje utilizar o perfil de encaminhamento de tráfego do Microsoft 365.

Microsoft Entra Private Access

O Microsoft Entra Private Access é uma solução que permite aos usuários acessarem de forma segura recursos corporativos e privados, tanto em ambientes de escritório quanto remotamente. Ele utiliza os recursos do proxy de aplicativos do Microsoft Entra para ampliar o acesso a recursos, portas e protocolos, garantindo uma conexão segura e flexível.

Com o Microsoft Entra Private Access, os usuários remotos podem se conectar a aplicativos privados em diferentes ambientes, como híbridos, multinuvem, redes privadas e data centers, sem a necessidade de uma VPN. Esse serviço oferece um acesso adaptável por aplicativo, baseado em políticas de acesso condicional, o que proporciona uma segurança mais detalhada em comparação com as VPNs tradicionais, modernizando o acesso a aplicativos e recursos privados da organização.

Construído sobre os princípios de Zero Trust, o Private Access elimina o risco e a complexidade operacional das VPNs tradicionais, ao mesmo tempo em que aumenta a produtividade do usuário. Ele permite conectar rapidamente e com segurança usuários remotos de qualquer dispositivo e rede a aplicativos privados localmente (on-premises).

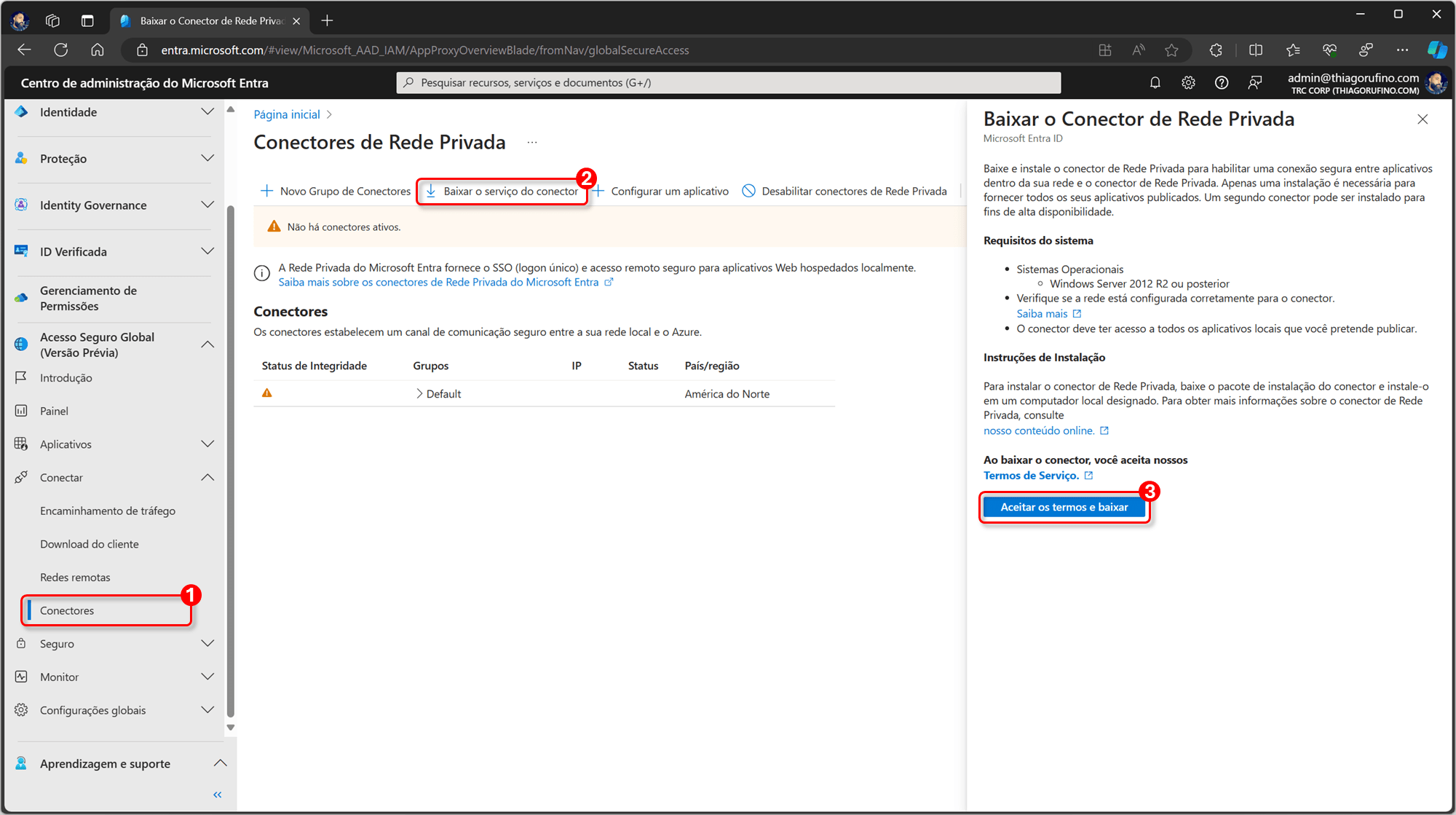

Configurar Conectores

- Acesse https://entra.microsoft.com.

- Navegue no menu, vá em Acesso Seguro Global > Conectar > Conectores.

- Clique em Baixar o serviço do conector.

- Por fim, clique em Aceitar os termos e baixar para download.

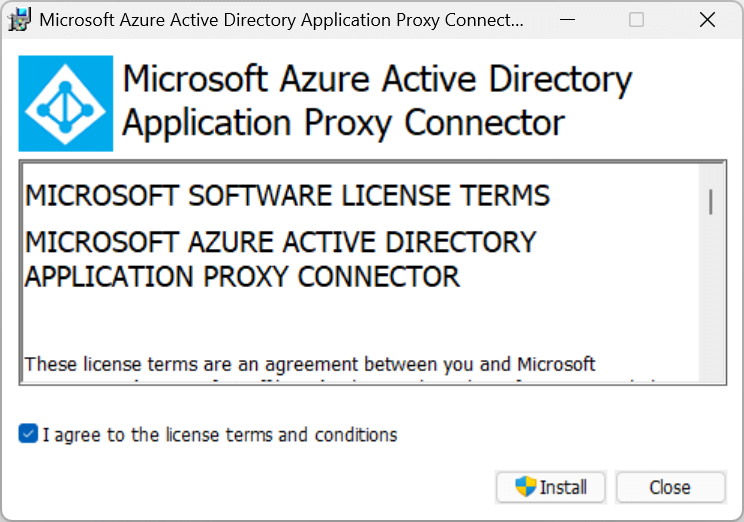

Após realizar o download do conector, proceda com a sua instalação no servidor e, ao concluir, insira as credenciais necessárias.

Para usar o Proxy de Aplicativo, você precisa de um Windows Server que executa o Windows Server 2012 R2 ou posterior. Para alta disponibilidade no seu ambiente, é recomendável ter mais de um servidor Windows.

Lista de URLs e Portas necessárias: clique aqui.

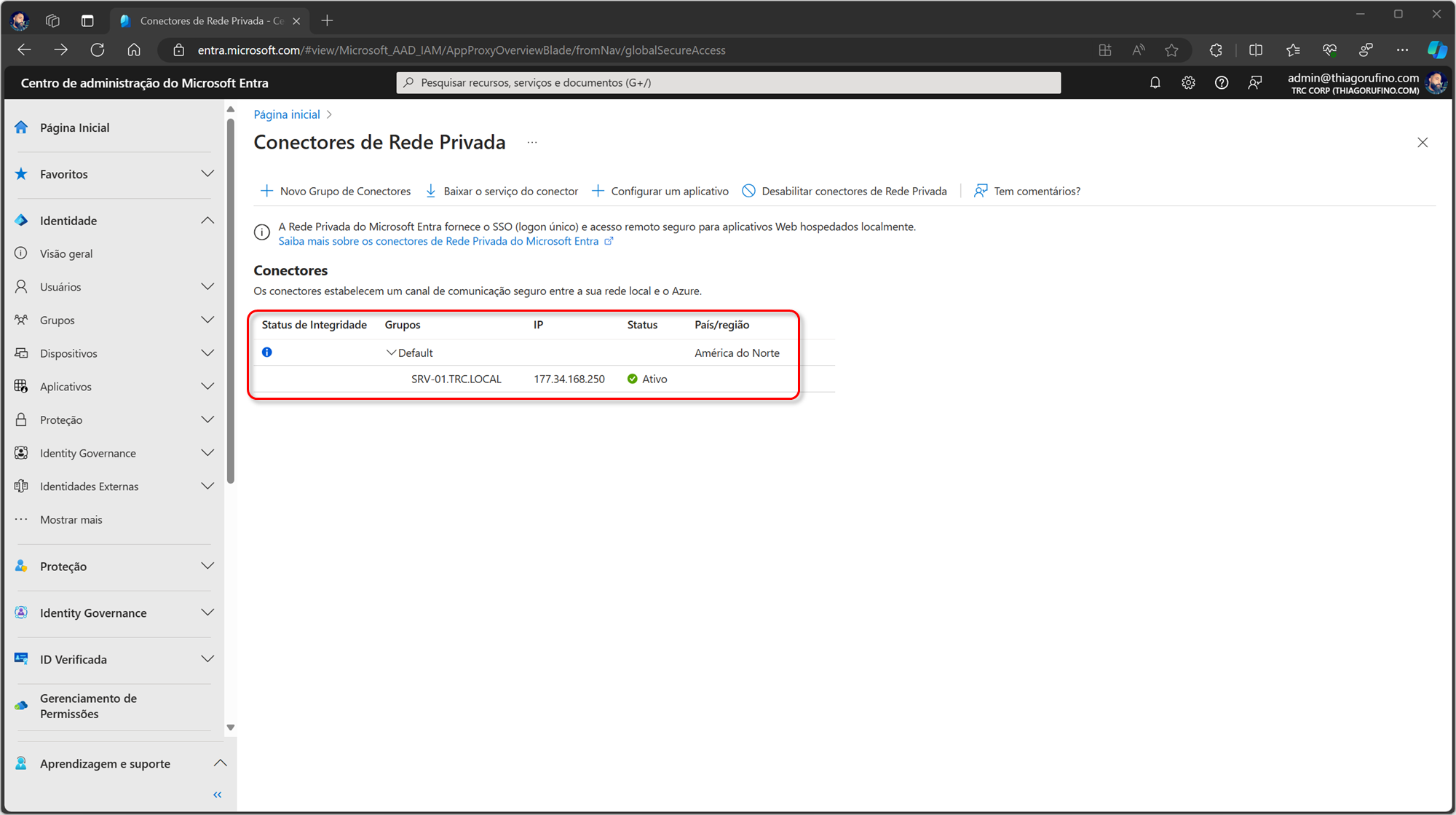

Após a instalação, você poderá visualizar a conexão ativa no portal.

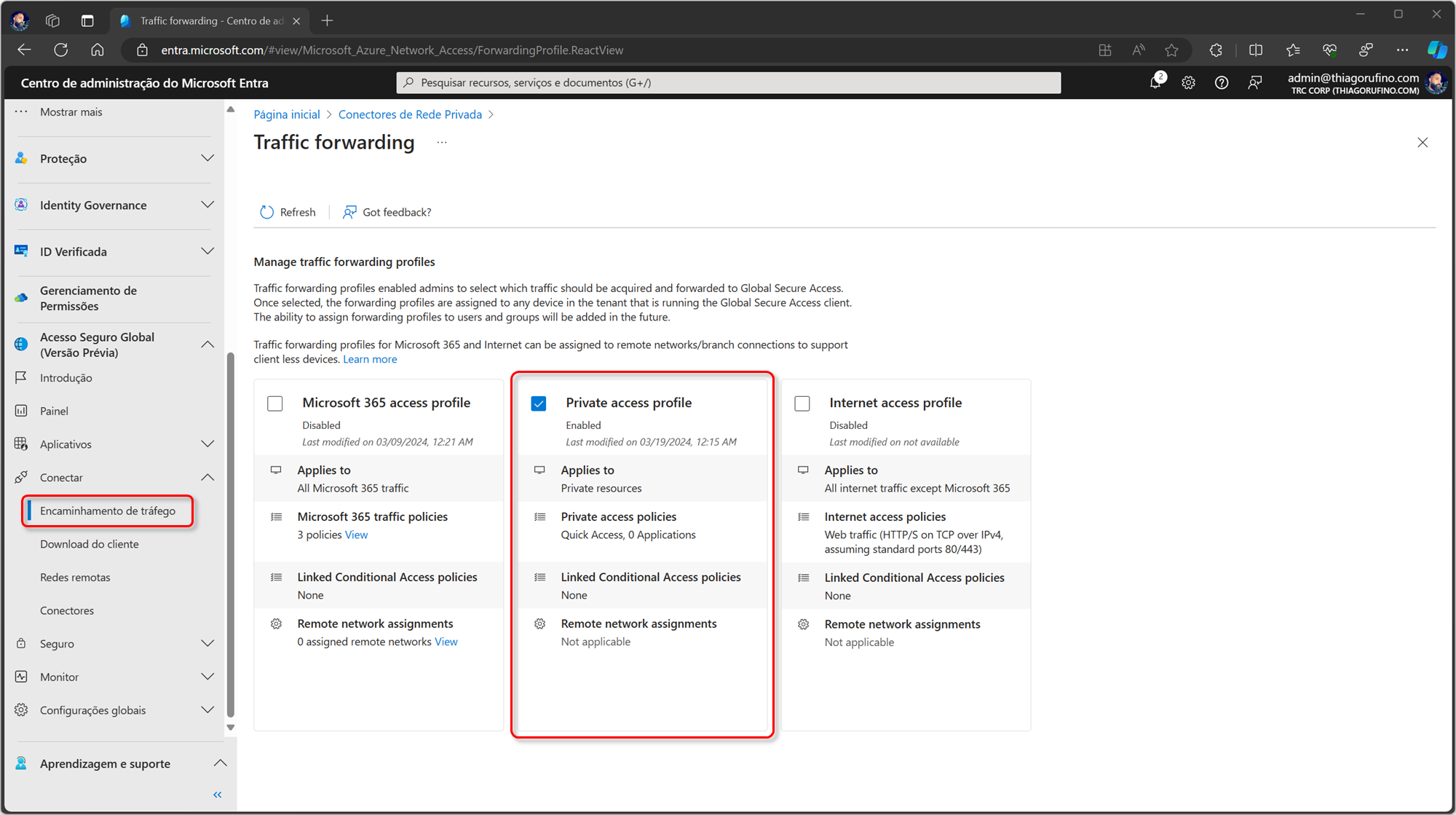

Encaminhamento de Tráfego

- Navegue no menu, vá em Acesso Seguro Global > Conectar > Encaminhamento de Tráfego.

- Marque Private access profile e clique em OK para confirmar.

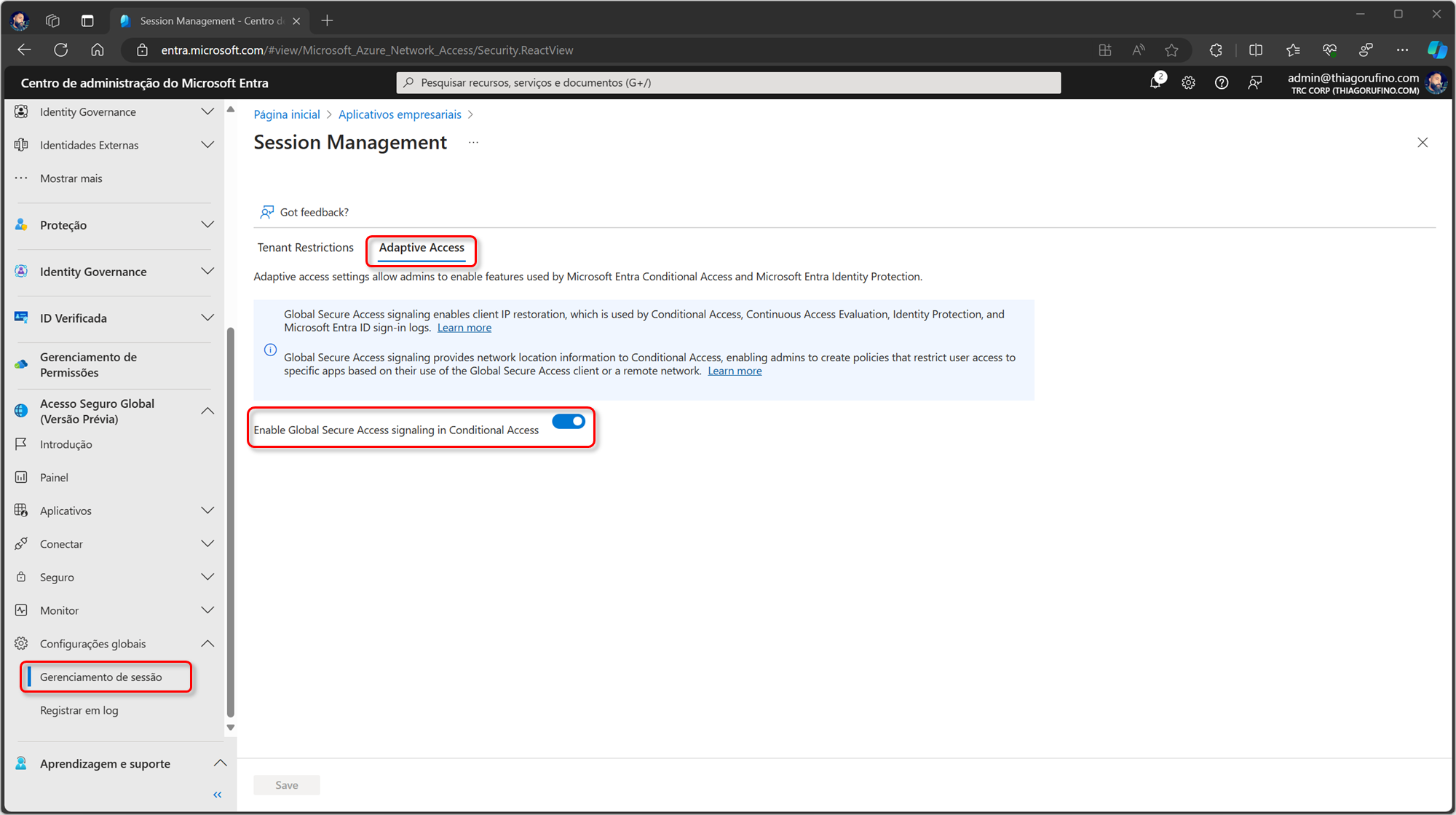

Gerenciamento de Sessão

- Navegue no menu, vá em Acesso Seguro Global > Configurações Globais > Gerenciamento de Sessão.

- Clique na aba Adaptive Access.

- Marque a opção Enable Global Secure Access signaling in Conditional Access.

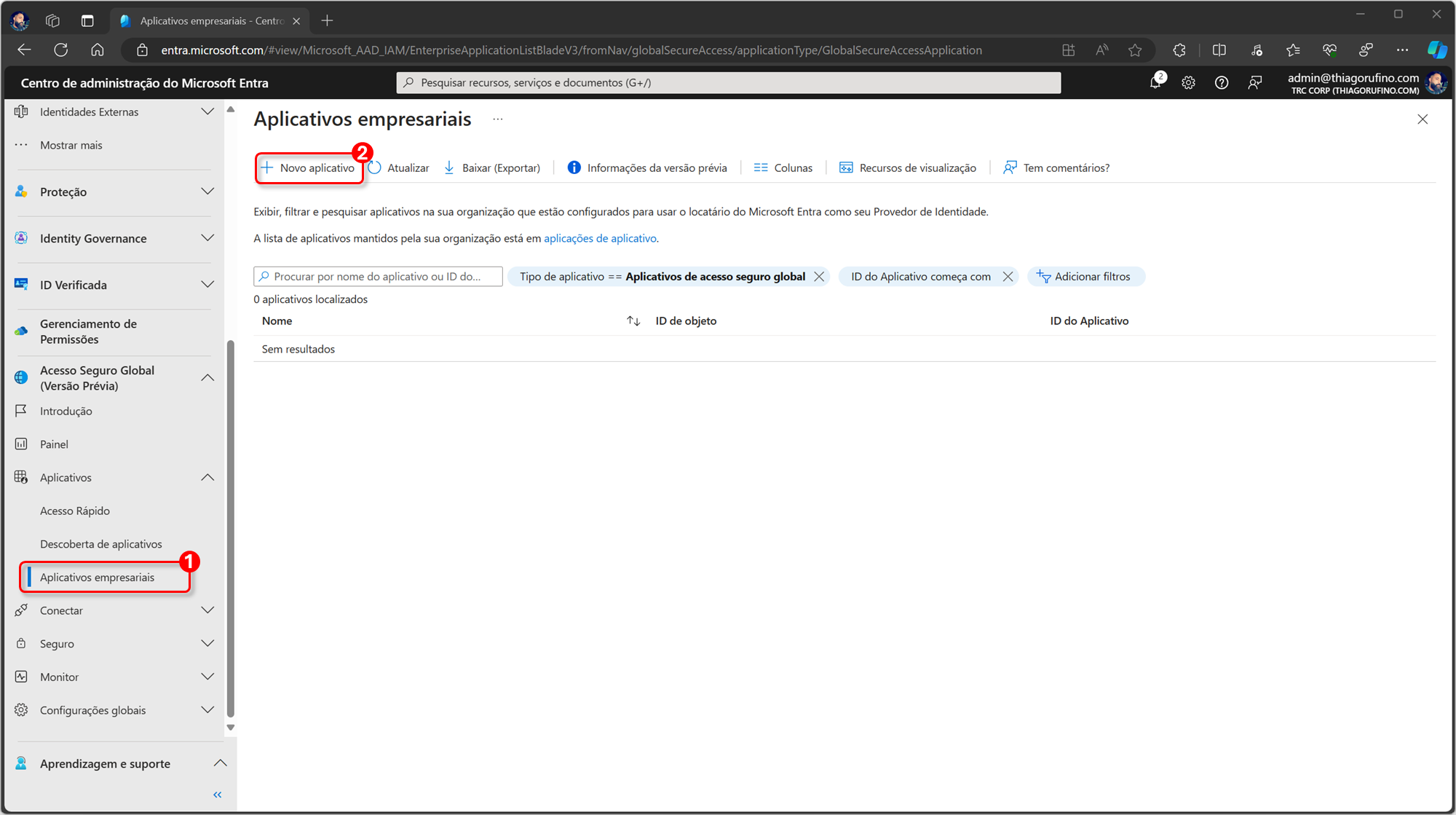

Aplicativos Empresariais

- Navegue no menu, vá em Acesso Seguro Global > Aplicativos > Aplicativos empresariais.

- Clique me Novo aplicativo.

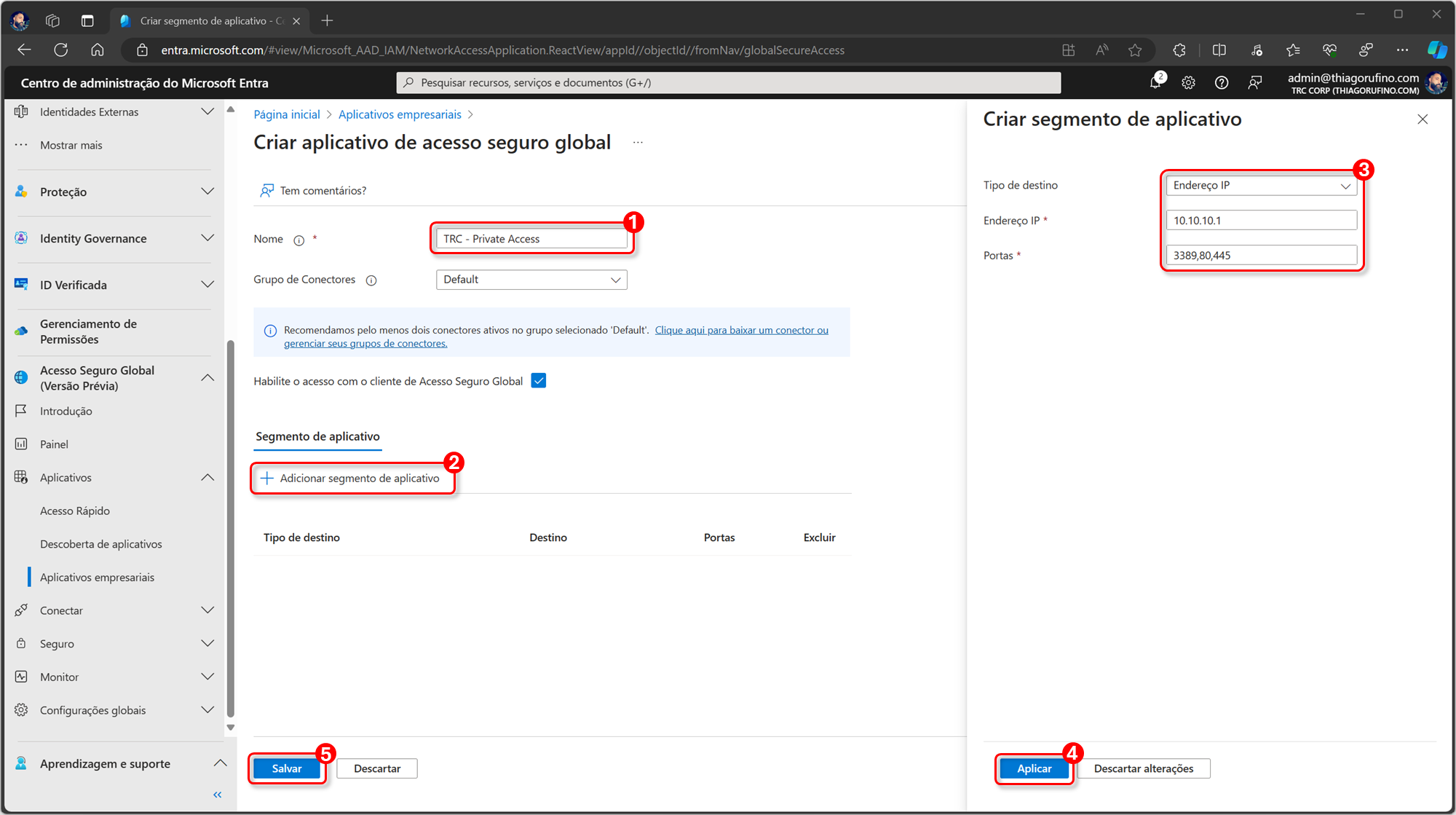

- Insira um nome para o aplicativo.

- Clique em Adicionar seguimento de aplicativo para configurar os destinos de acesso.

- Selecione o tipo de destino dentre as opções:

- IP Address

- FQDN

- IP Address Range (CIDR)

- IP Address Range (IP to IP)

- Nesse exemplo, onde a opção selecionada foi IP Address, adicione o IP.

- Adicione as portas.

- Clique em Aplicar, repita os itens 3, 4 e 5 para adicionar novos destinos.

- Em seguida, clique em Salvar.

Acesso Condicional

- Navegue no menu, vá em Acesso Seguro Global > Aplicativos > Aplicativos empresariais.

- Clique no Aplicativo criado na etapa anterior.

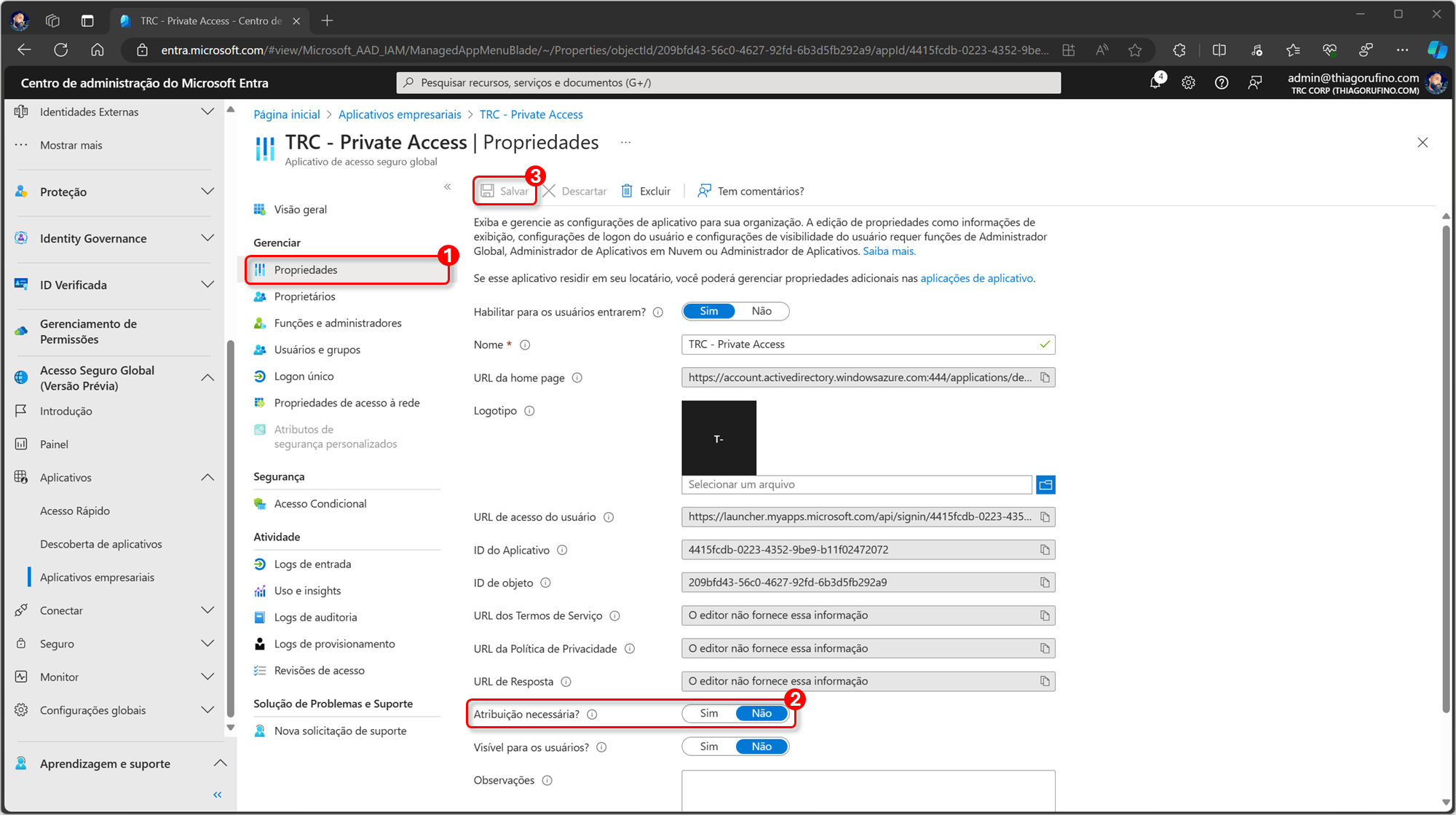

- Clique em Propriedade.

- Marque Não para opção Atribuição necessaria?.

- Em seguida, clique em Salvar.

- Clique em Acesso Condicional.

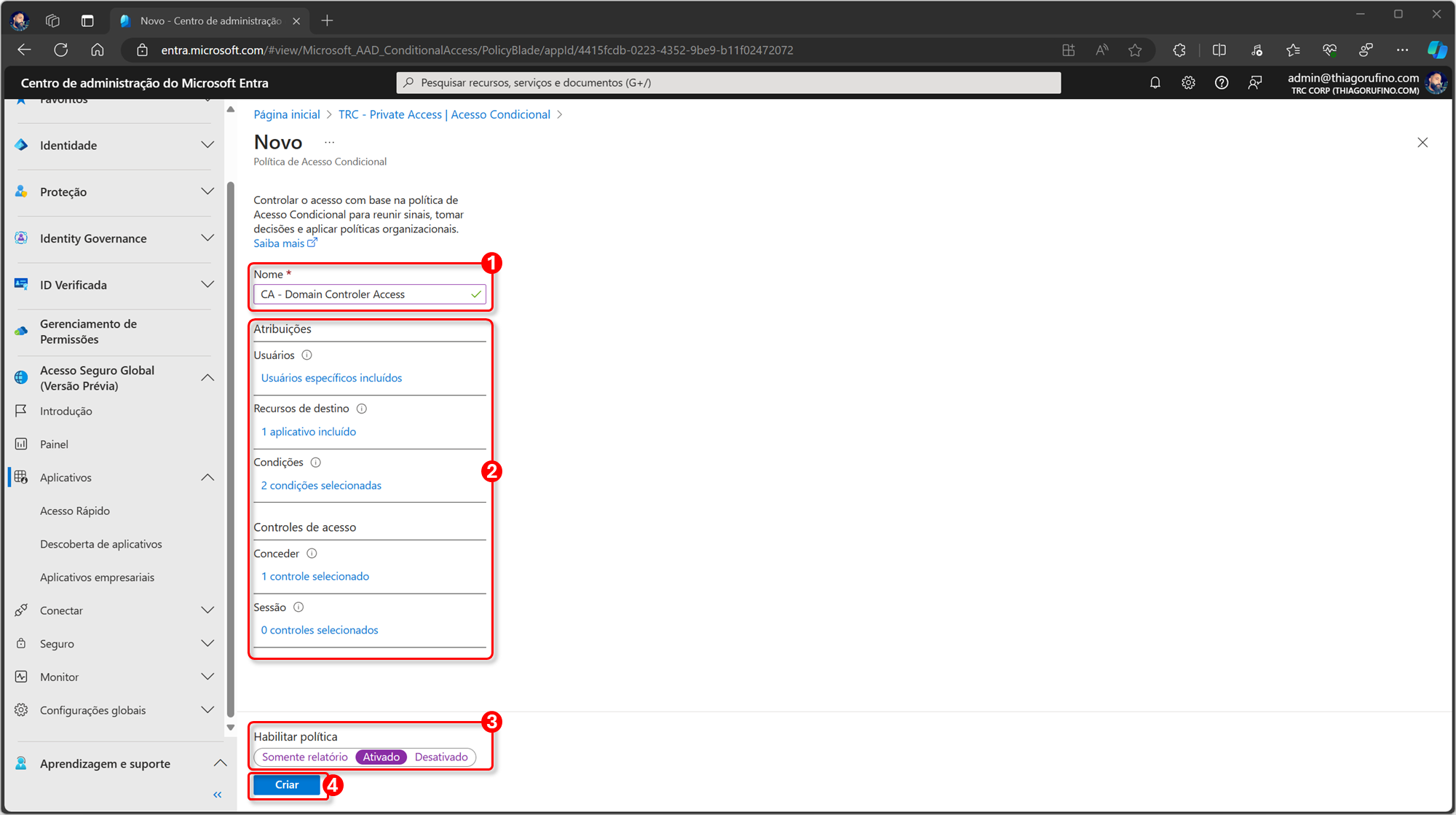

- Em seguida, clique em Nova Política.

- Adicione o nome para política.

- Configure as atribuições.

- Marque Ativado em Habilitar politica.

- Por fim, clique em Criar.

Configurar Cliente Global Secure Access

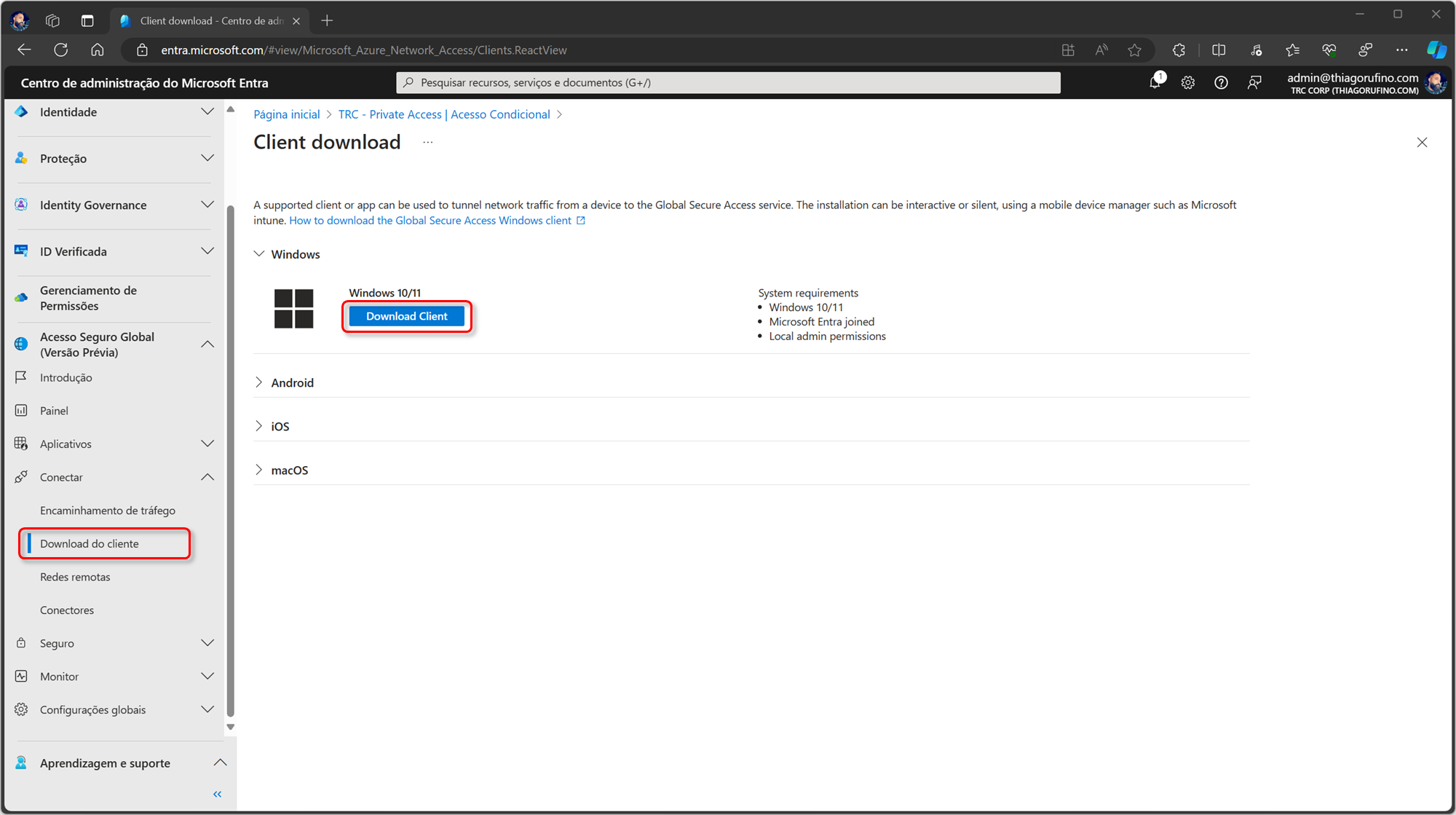

- Navegue no menu, vá em Acesso Seguro Global > Conector > Download do Client.

- Clique em Download Client.

Após realizar o download do agente, proceda com a sua instalação nos dispositivos.

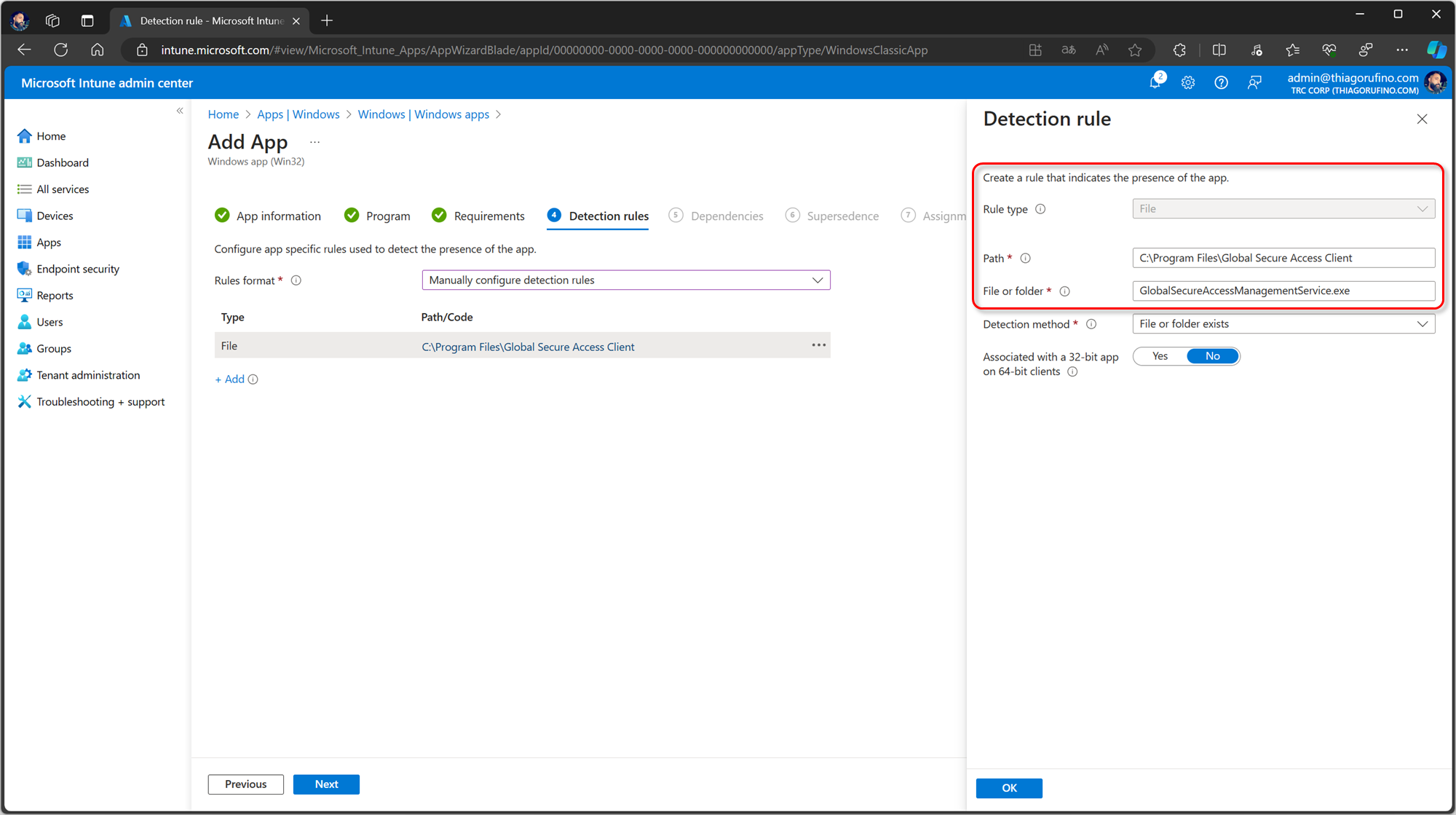

Criar App no Intune

Utilize esse procedimento para criar o arquivo *.intunewin.

- Acesse intune.microsoft.com.

- Vá em Apps > Windows.

- Clique em Add.

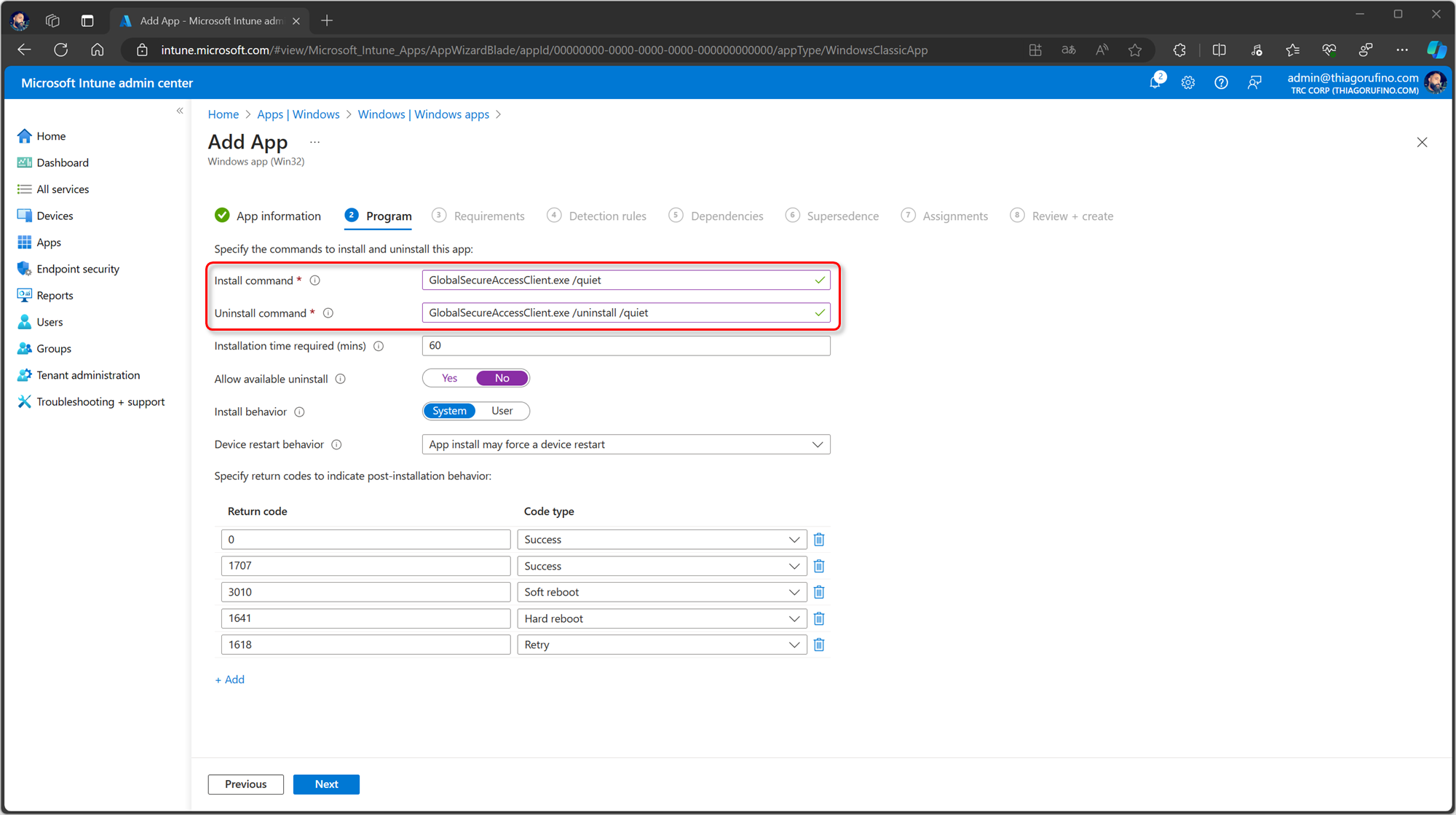

- Em App Type, selecione Windows App (Win32), depois em Select.

- Em Select File, selecione o arquivo *.intunewin e clique em Next.

- Adicione os requerimentos, depois em Next.

- Prossiga com as demais configurações e implantação.

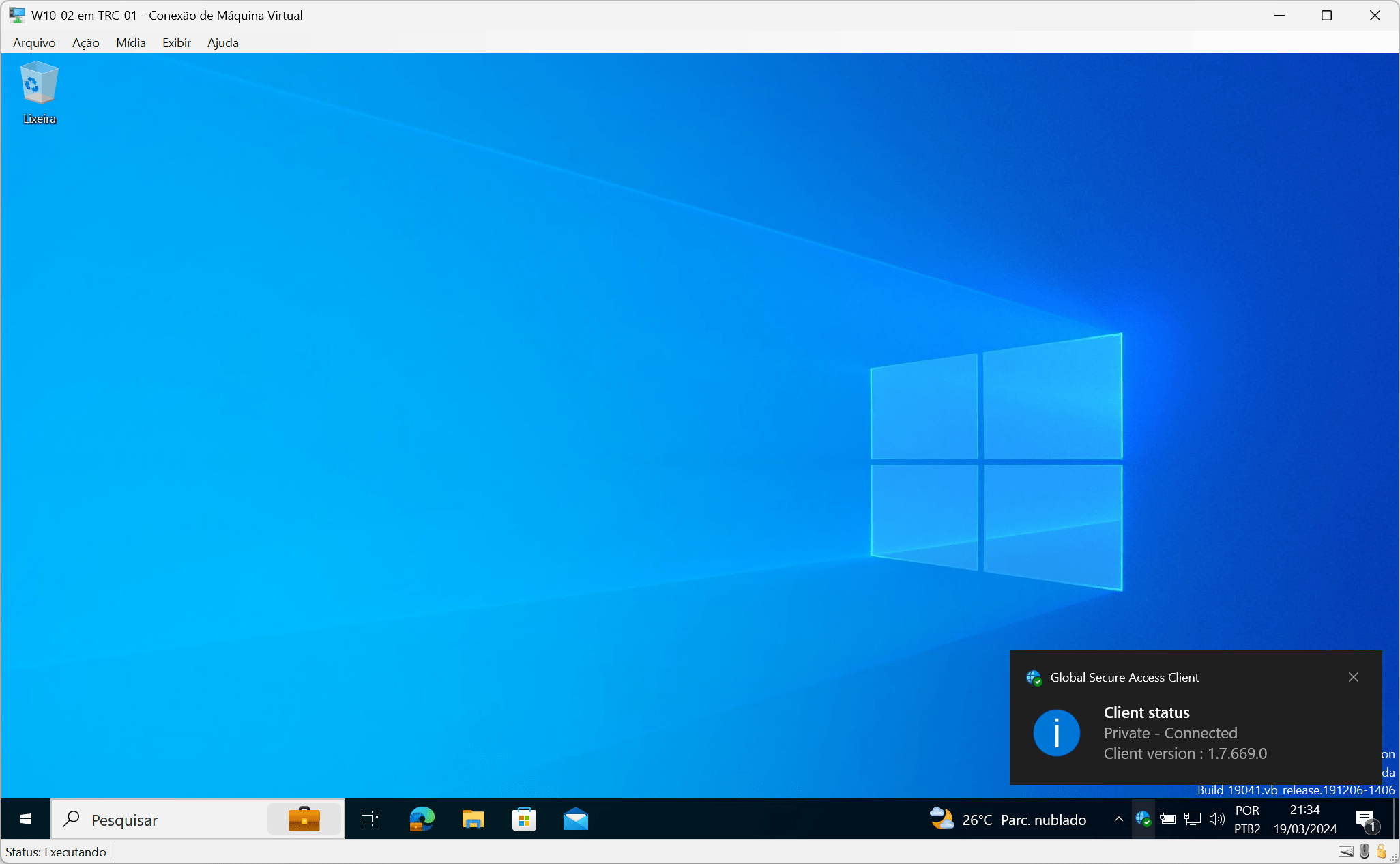

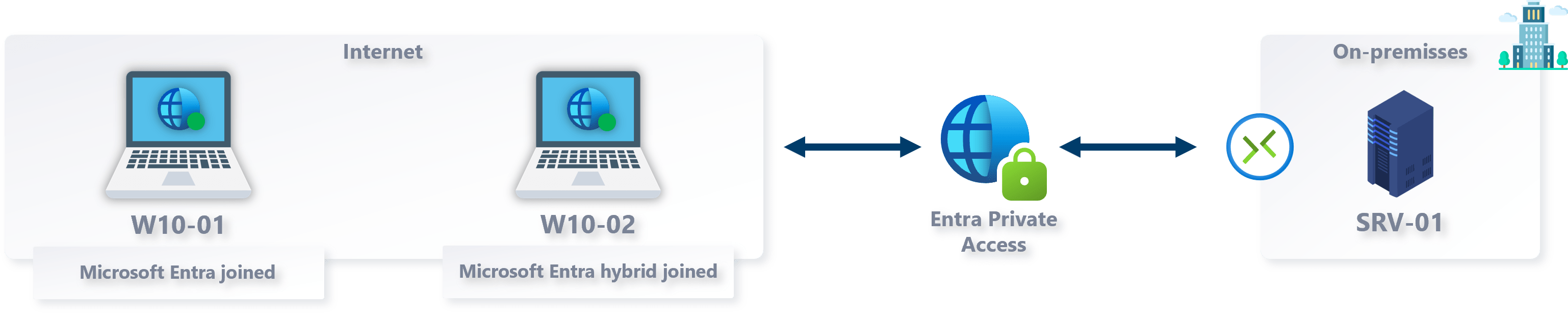

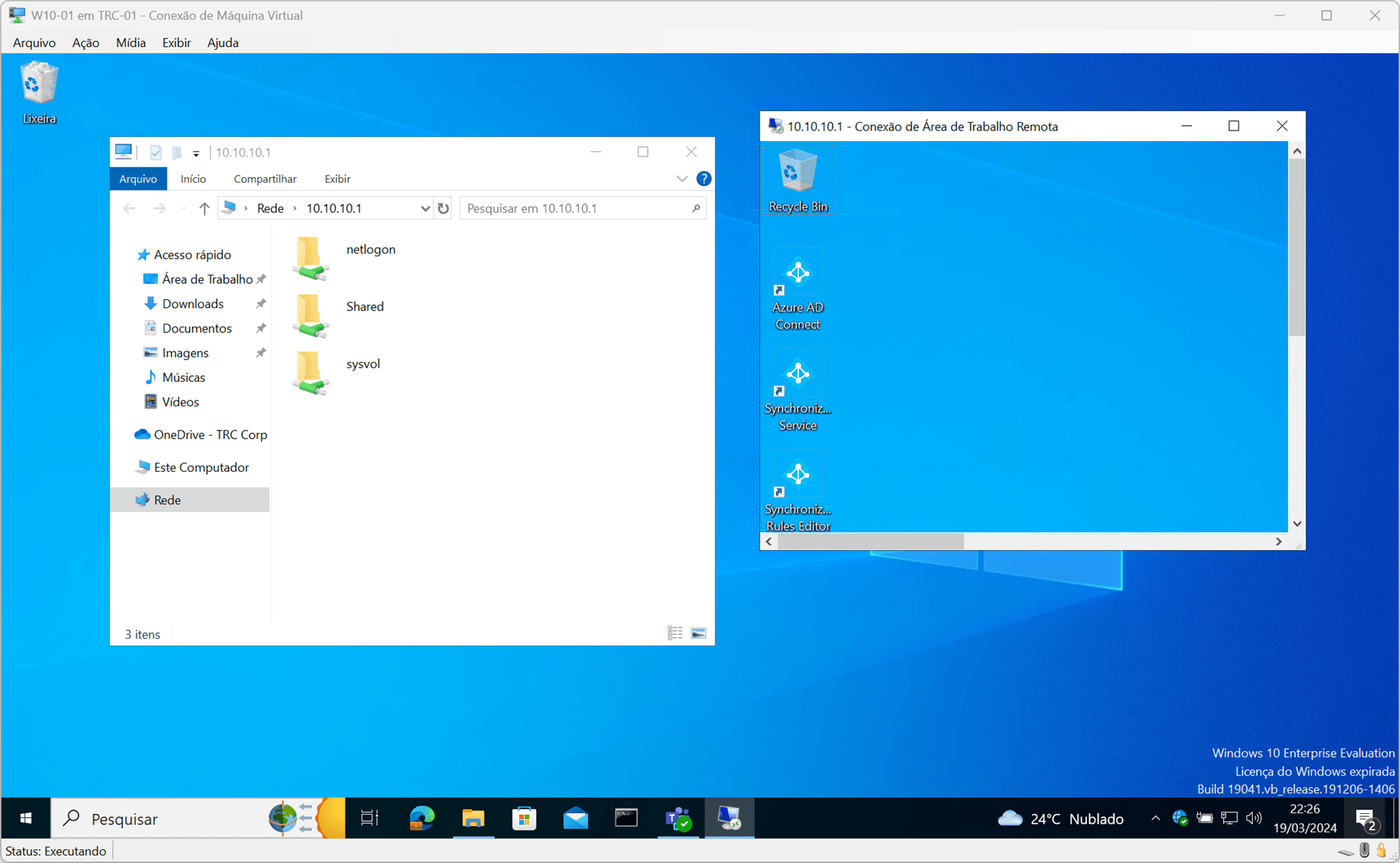

Cenário de Testes

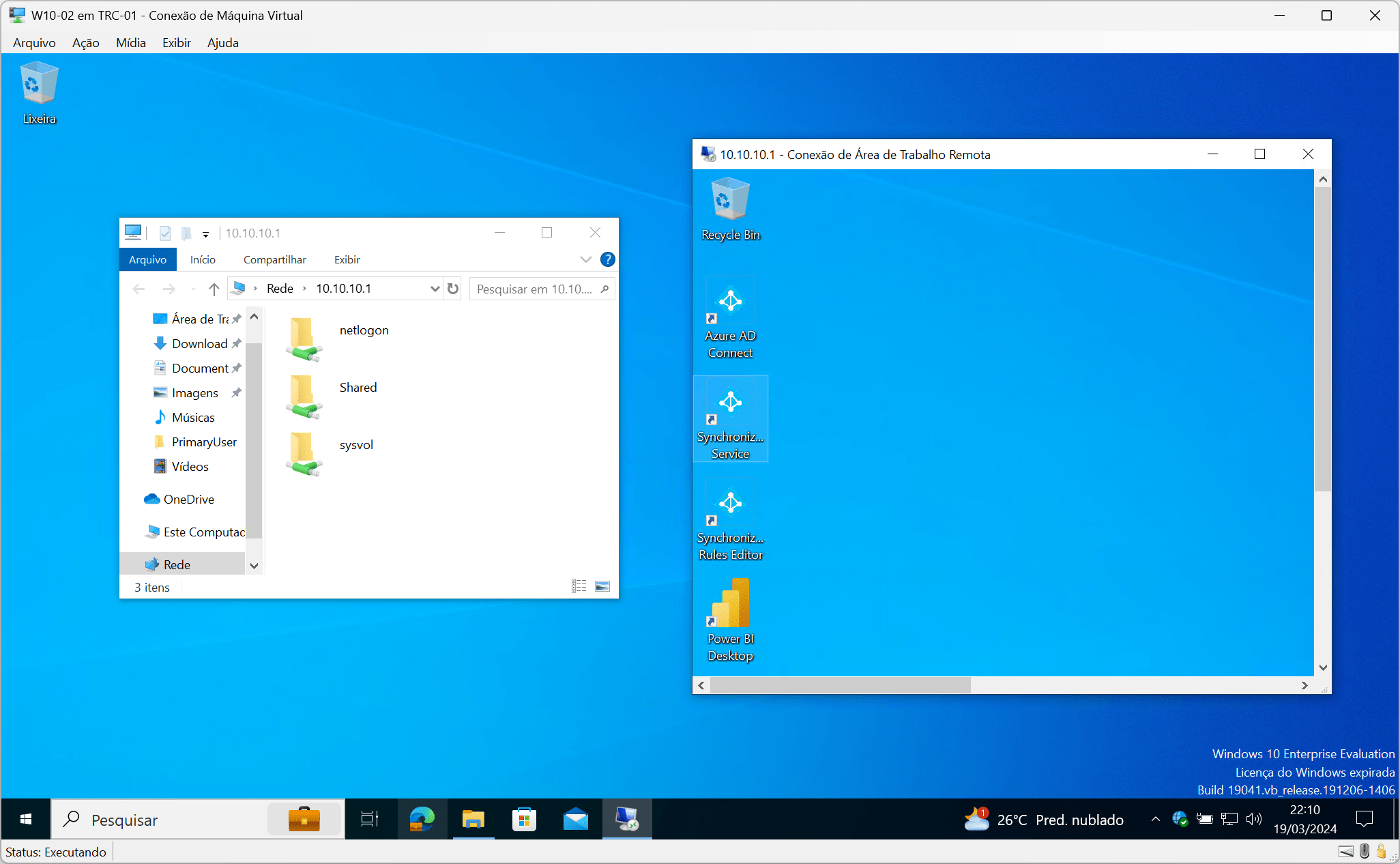

No cenário de teste, temos dois dispositivos: um Entra Joined e outro Entra Hybrid Joined, ambos conectados à internet e com o cliente Global Secure Access instalado. Conforme as configurações estabelecidas nas etapas anteriores, realizaremos o acesso aos diretórios compartilhados no servidor local (on-premises), além de estabelecer uma conexão remota.

W10-01

W10-02

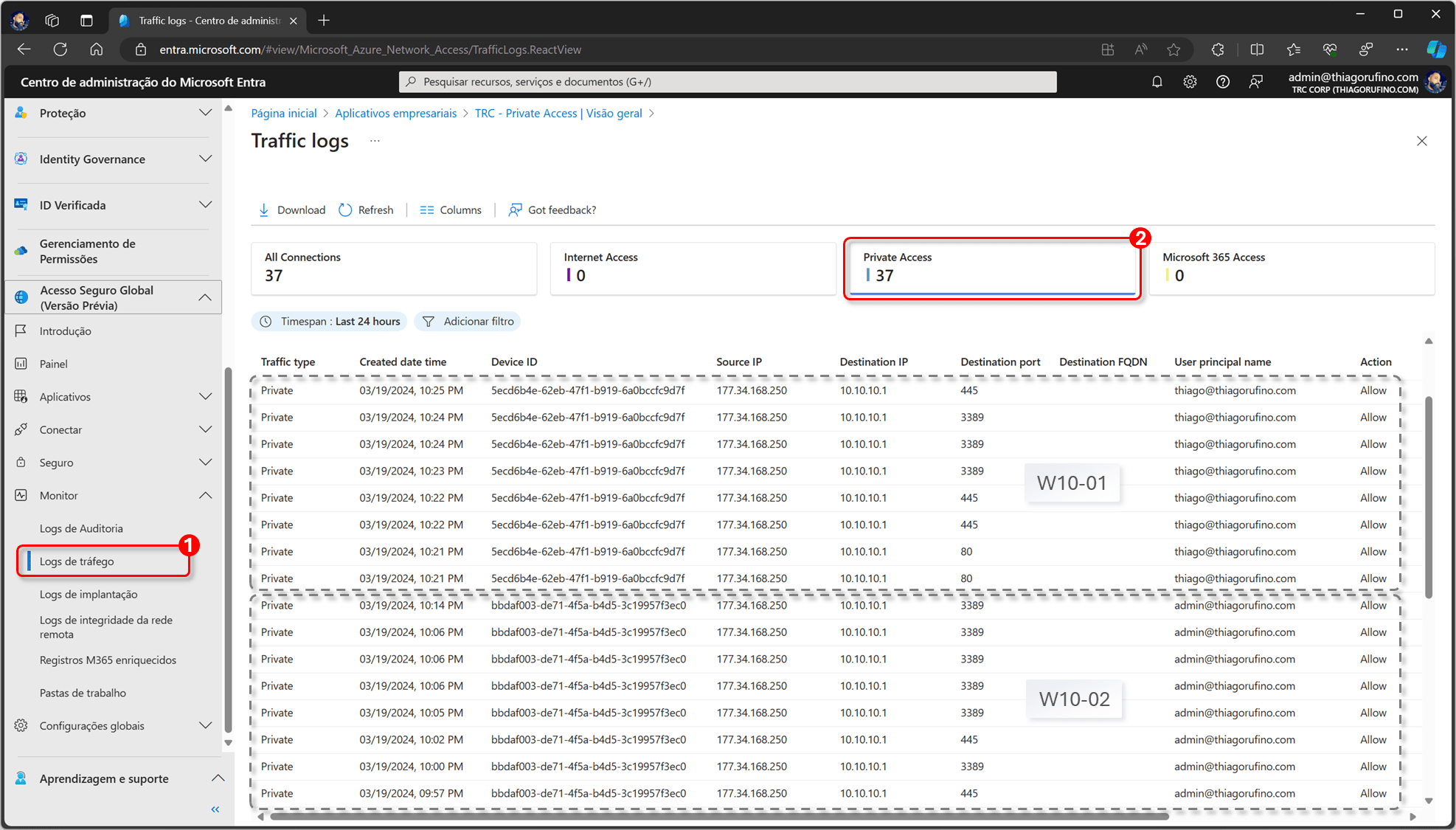

Logs

- Navegue no menu, vá em Acesso Seguro Global > Monitor > Log de tráfego.

- Clique em Private Access para filtrar os logs.

A seguir, apresentamos os registros das conexões dos equipamentos W10-01 e W10-02, conforme o cenário estabelecido para os testes.

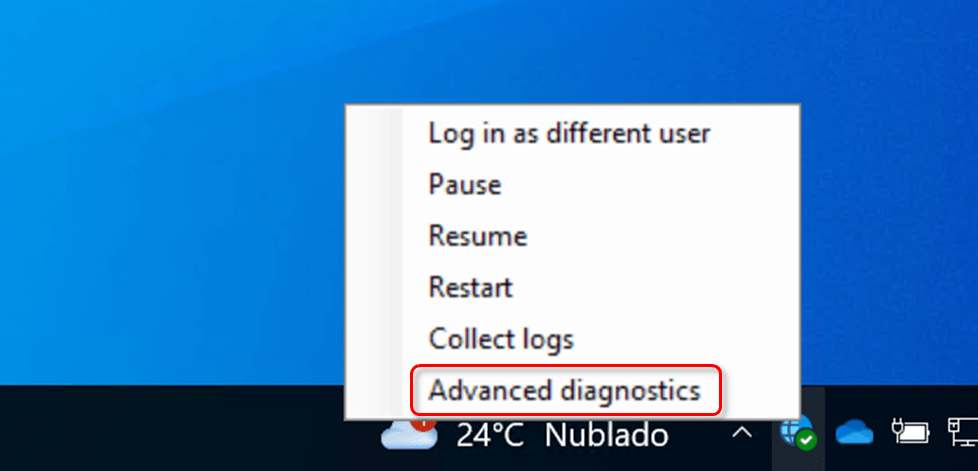

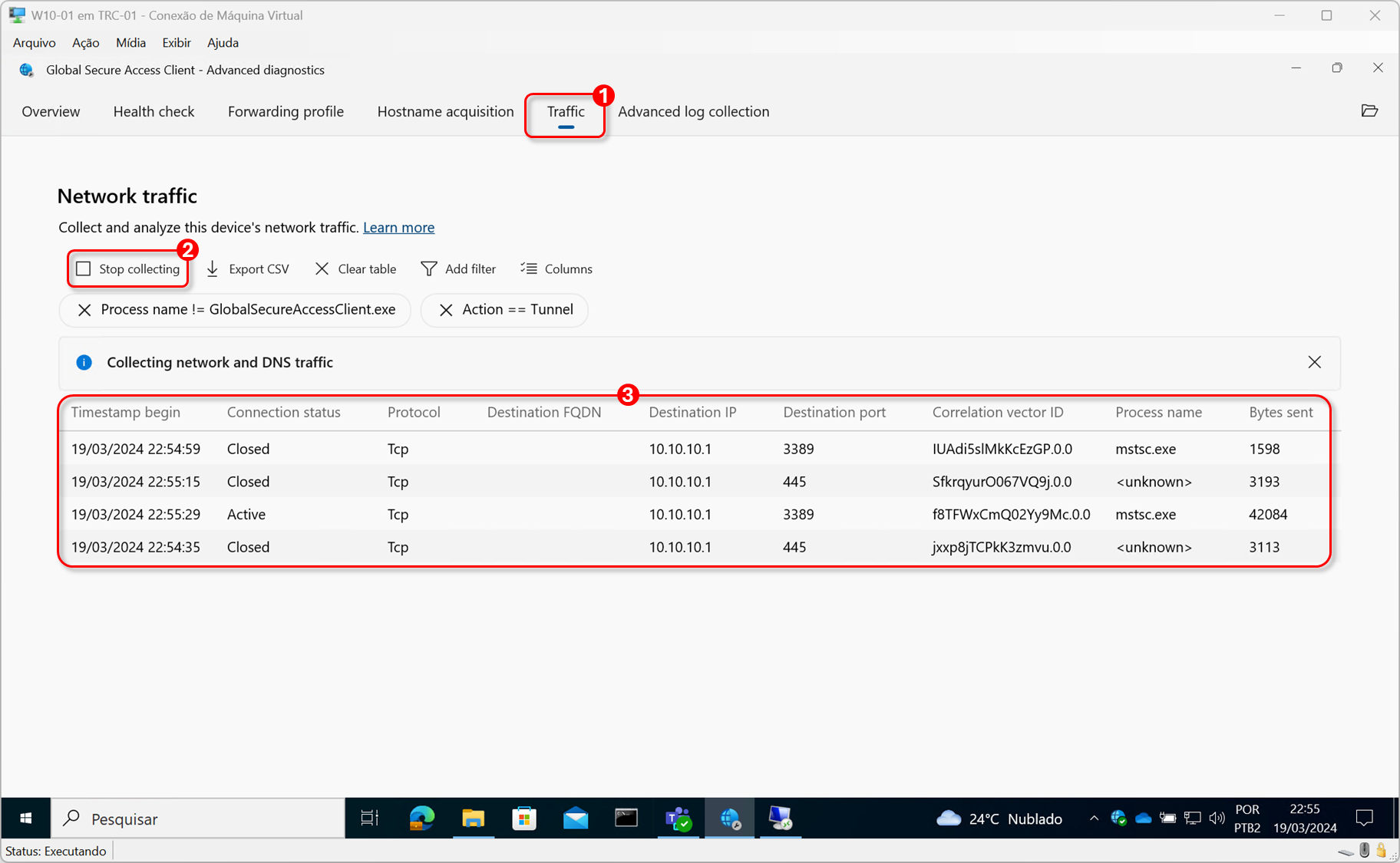

Você também pode acompanhar os logs diretamente com o agente do Global Secure Access no dispositivo.

- No dispositivo, clique com o botão direito no ícone e, em seguida, selecionar Advanced diagnostics.

- Após abrir o aplicativo, clique em Trafic.

- Inicie a coleta do trafego.

Saiba mais em Global Secure Access documentation – Global Secure Access | Microsoft Learn.

Comentar