Os Benchmarks da CIS fornecem configurações recomendadas para sistemas operacionais, servidores, bancos de dados, navegadores e outros softwares, visando melhorar a segurança e reduzir as superfícies de ataque.

Os Benchmarks são criado por meio de um processo de consenso envolvendo especialistas globais de diversas áreas. Esse processo combina experiência prática e dados para oferecer orientações específicas de tecnologia visando a segurança do ambiente. Eles são usados como referência pelos profissionais de segurança para avaliar e aprimorar a segurança dos ambientes corporativos.

Ao seguir as diretrizes do CIS Benchmark, as organizações podem reduzir os riscos de segurança e melhorar a resiliência contra ameaças.

Os parâmetros da CIS oferecem dois níveis de configurações de segurança:

- Level 1: recomenda os requisitos básicos de segurança que podem ser configurados em qualquer sistema e devem causar poucas ou nenhuma interrupção do serviço ou redução de funcionalidade.

- Level 2: recomenda configurações de segurança para ambientes que exigem mais segurança, o que pode resultar na redução da funcionalidade.

Saiba mais em https://www.cisecurity.org/.

Neste post, vamos criar Perfis de Configurações personalizados no Intune que integra as diretrizes de segurança recomendadas (L1 e L2) pelo CIS para Windows 10 e Windows 11, utilizando JSON e Microsoft Graph.

Políticas (JSON)

CIS Microsoft Intune for Windows 10 Benchmark

| Recomendações (L1) | Itens | JSON |

| 1. Account Policies | 5 | CIS-Windows-10-Account-Policies-L1.json |

| 2. Local Policies | 64 | CIS-Windows-10-Local-Policies-L1.json |

| 5. System Services | 4 | CIS-Windows-10-System-Services-L1.json |

| 9. Windows Firewall with Advanced Security | 12 | CIS-Windows-10-Windows-Firewall-Advanced-Security-L1.json |

| 17. Advanced Audit Policy Configuration | 27 | CIS-Windows-10-Advanced-Audit-Policy-Configuration-L1.json |

| 18. Administrative Template (Computer) | 139 | CIS-Windows-10-Administrative-Template-computer-L1.json |

| 19. Administrative Template (User) | 11 | CIS-Windows-10-Administrative-Template-user-L1.json |

| Recomendações (L2) | Itens | JSON |

| 2. Local Policies | 1 | CIS-Windows-10-Local-Policies-L2.json |

| 18. Administrative Template (Computer) | 56 | CIS-Windows-10-Administrative-Template-computer-L2.json |

| 19. Administrative Template (User) | 3 | CIS-Windows-10-Administrative-Template-user-L2.json |

CIS Microsoft Intune for Windows 11 Benchmark

As configurações para o Windows 11 mantêm, em sua essência, o padrão do Windows 10, com a exceção de que os itens abaixo foram removidos para a versão mais recente do sistema operacional.

{

"@odata.type": "#microsoft.graph.omaSettingInteger",

"displayName": "18.9.85.1.1 (L1) Ensure \u0027Configure Windows Defender SmartScreen\u0027 is set to \u0027Enabled: Warn and prevent bypass\u0027",

"omaUri": "./Device/Vendor/MSFT/Policy/Config/SmartScreen/EnableSmartScreenInShell",

"value": 1

},

{

"@odata.type": "#microsoft.graph.omaSettingInteger",

"displayName": "19.7.8.2 (L1) Ensure \u0027Do not suggest third-party content in Windows spotlight\u0027 is set to \u0027Enabled\u0027",

"omaUri": "./User/Vendor/MSFT/Policy/Config/Experience/AllowThirdPartySuggestionsInWindowsSpotlight",

"value": 1

},

{

"@odata.type": "#microsoft.graph.omaSettingInteger",

"displayName": "19.7.8.4 (L2) Ensure \u0027Turn off all Windows spotlight features\u0027 is set to \u0027Enabled\u0027",

"omaUri": "./User/Vendor/MSFT/Policy/Config/Experience/AllowWindowsSpotlight",

"value": 1

}Documentos de Referência

| Sistema Operacional | Versão do Documento | Download |

| Windows 10 | 1.1.0 | |

| Windows 11 | 1.0.0 |

Conflitos entre diretivas CIS Benchmark e Windows Autopilot

Algumas configurações de política podem causar problemas em alguns cenários do Windows Autopilot. Dentre as diretrizes recomendadas pelo CIS, os itens listados abaixo podem gerar impacto no funcionamento do recurso.

Para mais informações, consulte o link a seguir: Windows Autopilot policy conflicts | Microsoft Learn

2. Local Policies

{

"@odata.type": "#microsoft.graph.omaSettingString",

"displayName": "2.3.7.4 (L1) Configure \u0027Interactive logon: Message text for users attempting to log on\u0027",

"omaUri": "./Device/Vendor/MSFT/Policy/Config/LocalPoliciesSecurityOptions/InteractiveLogon_MessageTextForUsersAttemptingToLogOn",

"value": "Mensagem"

},

{

"@odata.type": "#microsoft.graph.omaSettingString",

"displayName": "2.3.7.5 (L1) Configure \u0027Interactive logon: Message title for users attempting to log on\u0027",

"omaUri": "./Device/Vendor/MSFT/Policy/Config/LocalPoliciesSecurityOptions/InteractiveLogon_MessageTitleForUsersAttemptingToLogOn",

"value": "Titulo da mensagem"

},

{

"@odata.type": "#microsoft.graph.omaSettingInteger",

"displayName": "2.3.17.2 (L1) Ensure \u0027User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode\u0027 is set to \u0027Prompt for consent on the secure desktop\u0027",

"omaUri": "./Device/Vendor/MSFT/Policy/Config/LocalPoliciesSecurityOptions/UserAccountControl_BehaviorOfTheElevationPromptForAdministrators",

"value": 2

},

{

"@odata.type": "#microsoft.graph.omaSettingInteger",

"displayName": "2.3.17.3 (L1) Ensure \u0027User Account Control: Behavior of the elevation prompt for standard users\u0027 is set to \u0027Automatically deny elevation requests\u0027",

"omaUri": "./Device/Vendor/MSFT/Policy/Config/LocalPoliciesSecurityOptions/UserAccountControl_BehaviorOfTheElevationPromptForStandardUsers",

"value": 0

}18. Administrative Template (Computer)

{

"@odata.type": "#microsoft.graph.omaSettingString",

"displayName": "18.4.1 (L1) Ensure \u0027MSS: (AutoAdminLogon) Enable Automatic Logon (not recommended)\u0027 is set to \u0027Disabled\u0027",

"omaUri": "./Device/Vendor/MSFT/Policy/Config/ADMX_MSS-legacy/Pol_MSS_AutoAdminLogon",

"value": "\u003cdisabled/\u003e"

}Criando Perfil de Configuração personalizado

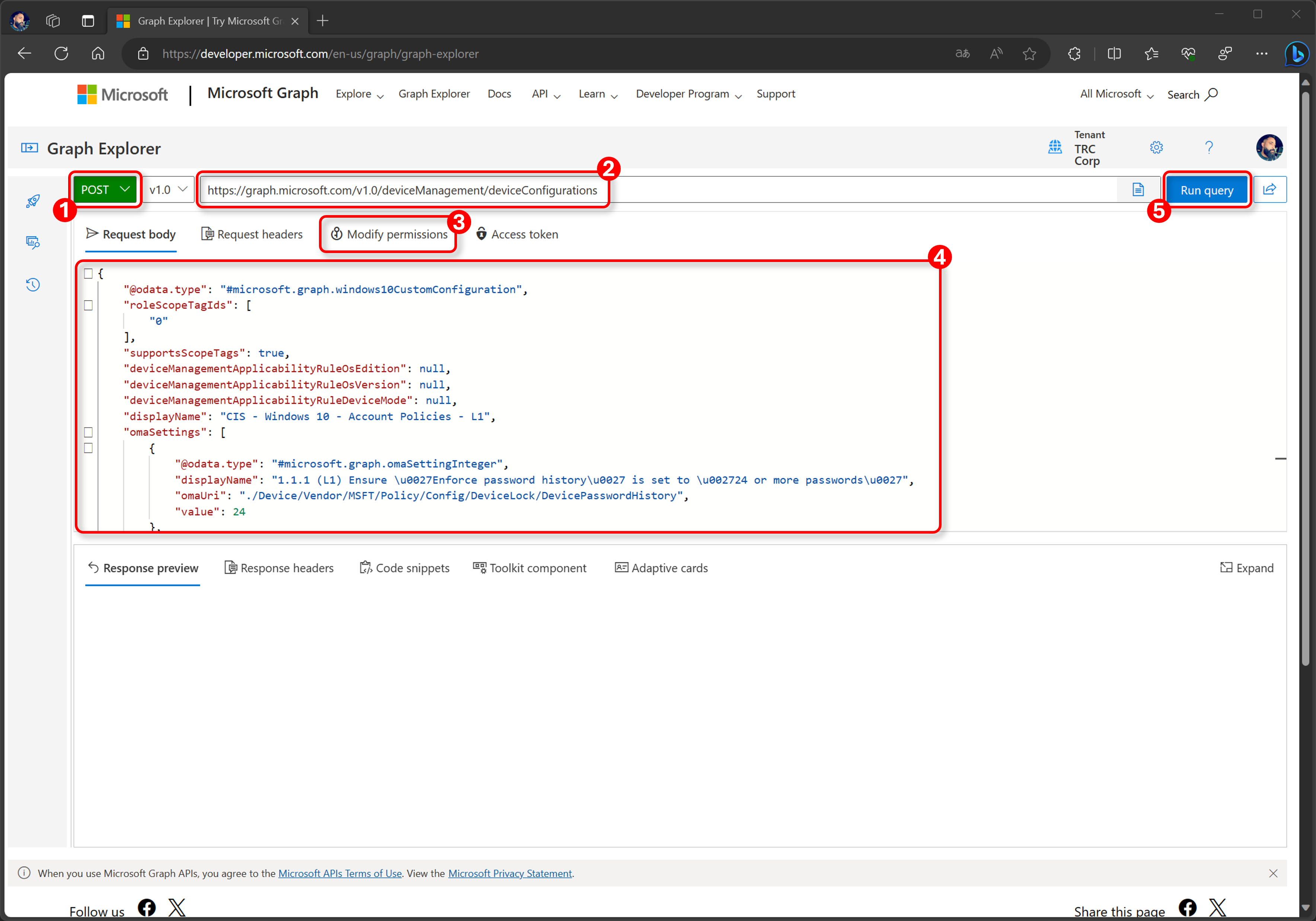

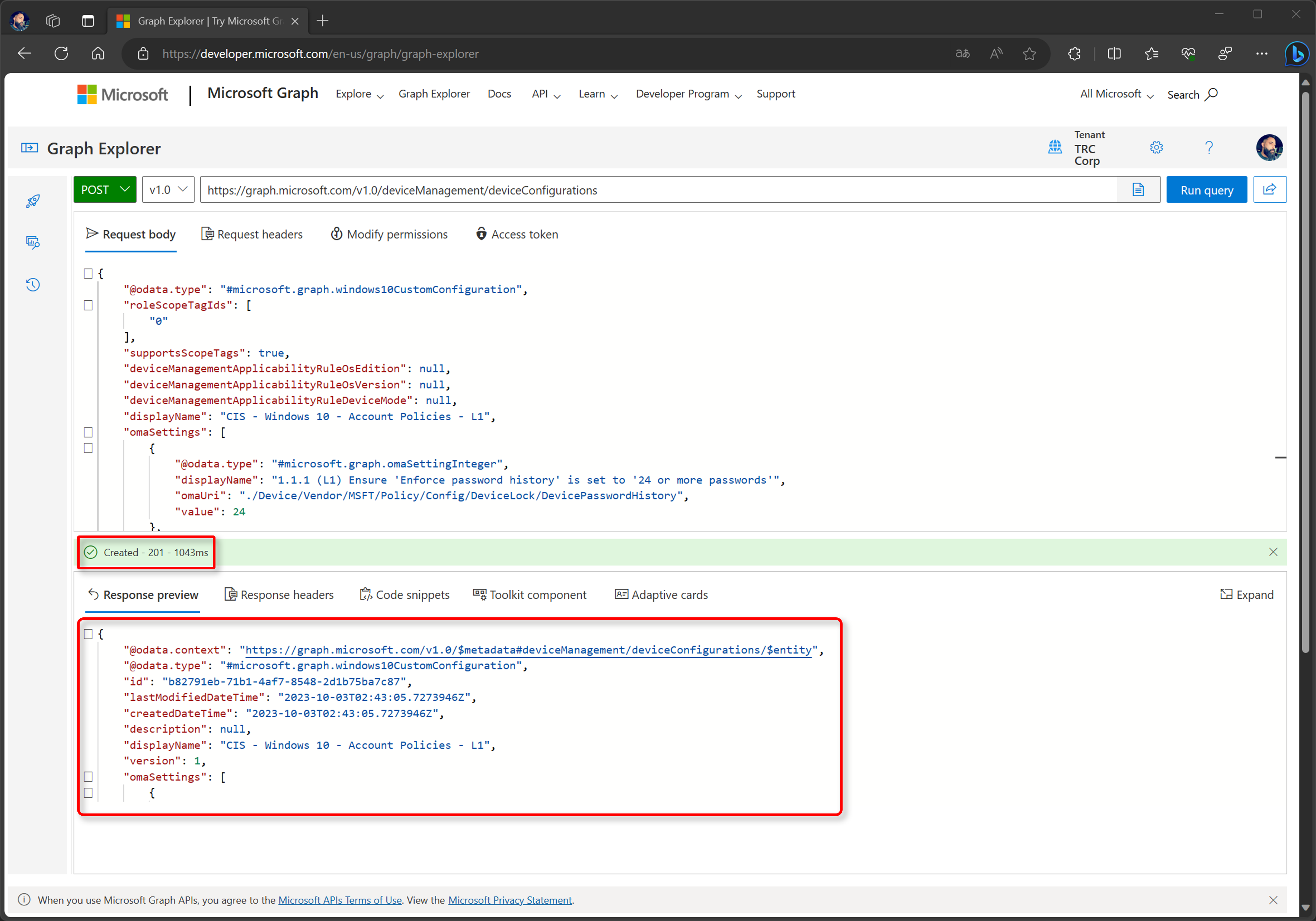

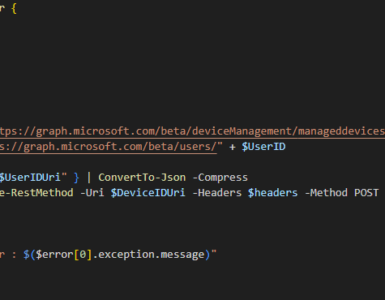

- Navegue até o Graph Explorer

- 1. Altere o método para POST

- 2. Cole a URL https://graph.microsoft.com/v1.0/deviceManagement/deviceConfigurations

- 3. Verifique as permissões necessárias para executar a query

- 4. Cole o conteúdo do JSON no Request body

- 5. Clique em Run query

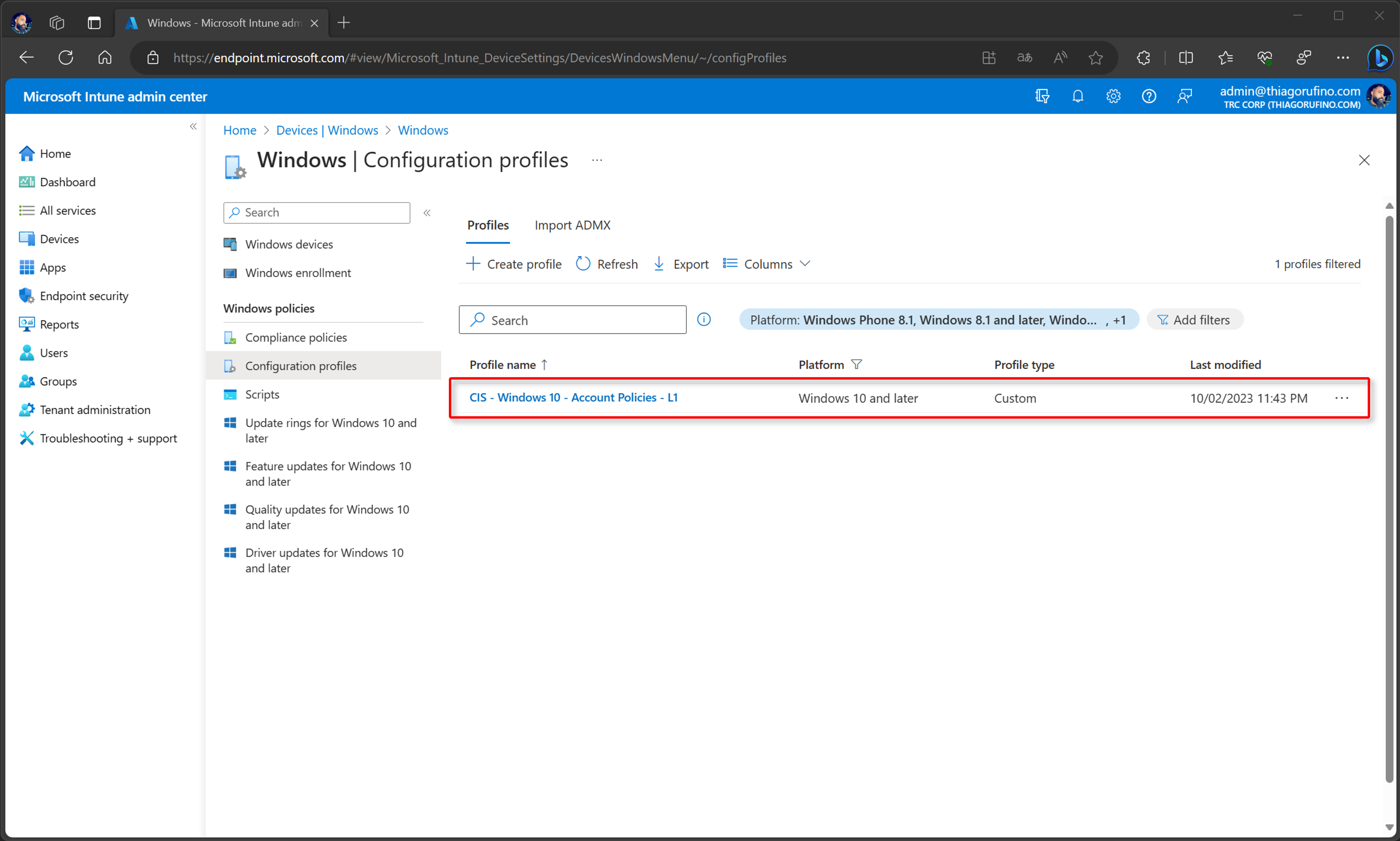

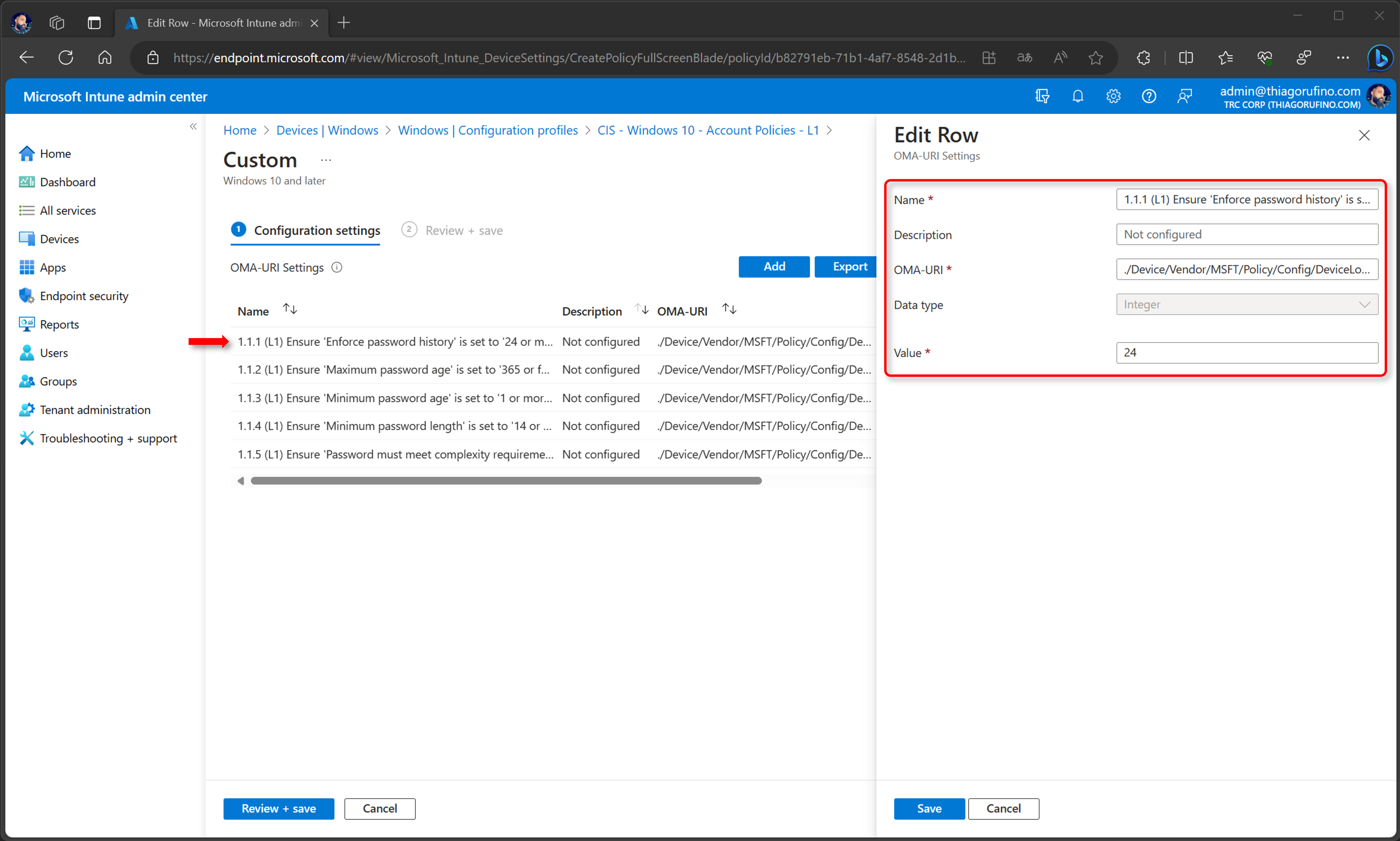

Validando Perfil de Configuração no Intune

- Entrar em https://endpoint.microsoft.com/

- Clique em Devices > Windows > Configuration profiles

- Selecione o profile

- Em Configuration Settings, clique em Edit

Parabéns pela iniciativa, o conteúdo está excelente 👏