Como garantir que os usuários estejam conscientes da importância de atualizar suas senhas antes que expirem? Neste post, exploraremos uma solução que utiliza a automação e notificações para simplificar esse processo, aproveitando as funcionalidades do recurso Remediation do Intune e Microsoft Graph.

Benefícios de Notificações de Senha Prestes a Expirar

- Consciência do Usuário: Os usuários estarão cientes da necessidade de alterar suas senhas com antecedência, reduzindo o risco de bloqueios de contas devido a senhas expiradas.

- Melhor Gestão de Segurança: Isso ajuda a reforçar a política de segurança de senhas e incentiva a conformidade dos usuários.

- Redução de Sobrecarga de Suporte: Com notificações automatizadas, os usuários podem tomar a iniciativa de alterar suas senhas de maneira simplificada, resultando em uma redução significativa no número de solicitações à equipe de suporte. Isso promove a autonomia dos usuários e otimiza a eficiência da equipe de suporte.

Em resumo, as notificações para senhas prestes a expirar são uma abordagem inteligente para melhorar a segurança de senhas em sua organização. Com a automação adequada e a comunicação eficaz, você pode manter seus dados protegidos e seus usuários informados. Lembre-se sempre de adaptar essa estratégia às necessidades específicas de sua organização e de manter as políticas de segurança de senhas atualizadas.

Requisitos

Criar App Registrations

- Abrir portal.azure.com

- Navegue ate App Registrations

- Selecione New registration

- Adicione o nome para o App e marque a opção “Accounts in this organizational directory only”

- Clique em Register

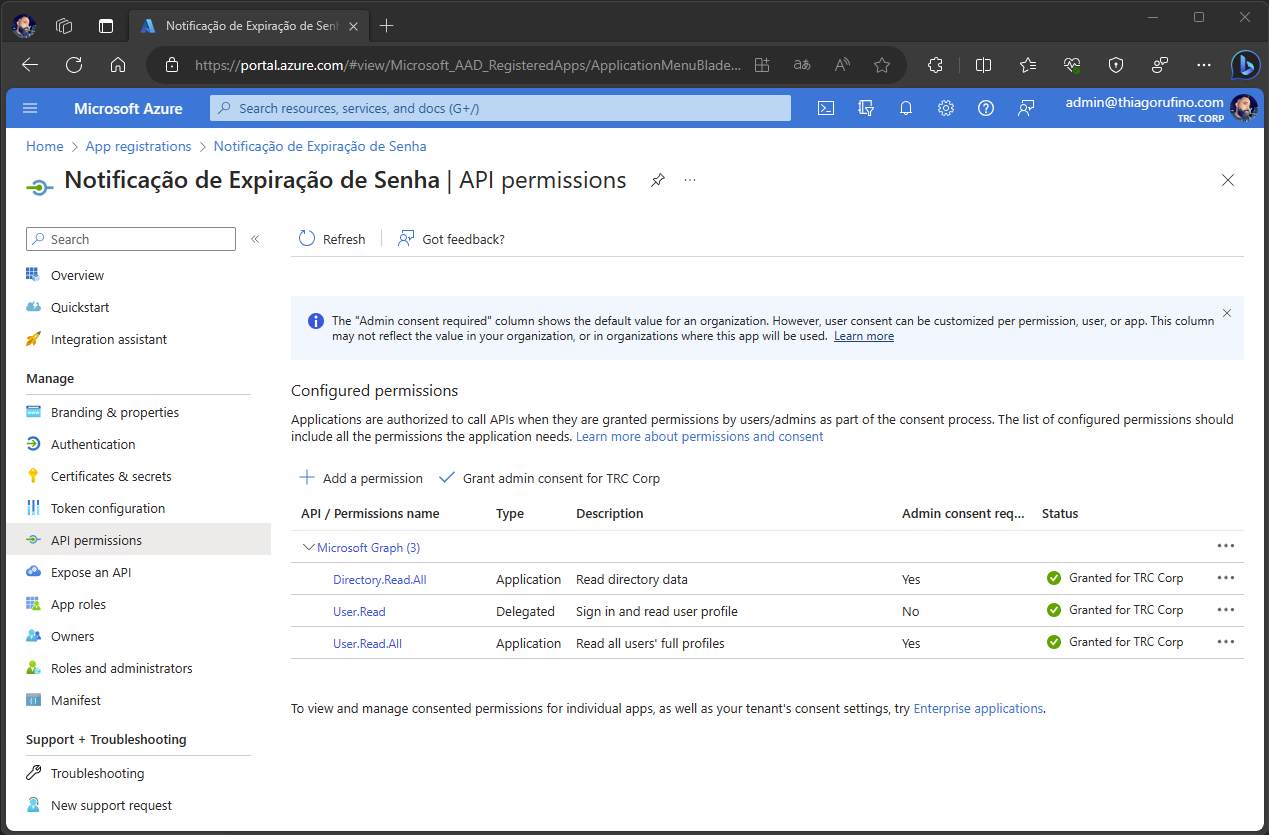

Permissões da API

Agora, vamos conceder as permissões necessárias para que o aplicativo tenha acesso e possa consultar as informações de troca de senha dos usuários.

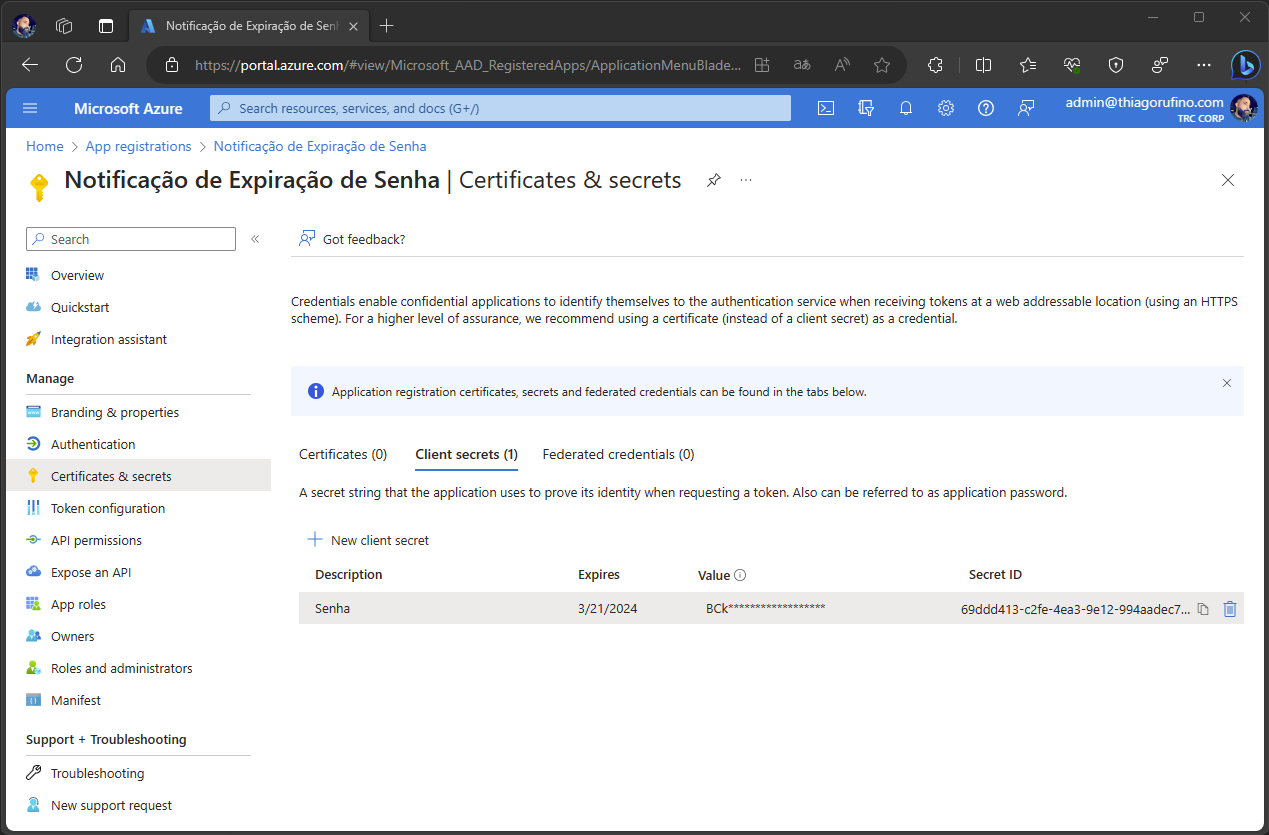

Certificados e Segredos

Nessa etapa vamos criar a senha que iremos utilizar para autenticação.

Salve a secret contido em “Value”, será utilizado para autenticação no script.

Script

Detecção

Download do Script: PasswordChangeNotification_check.ps1

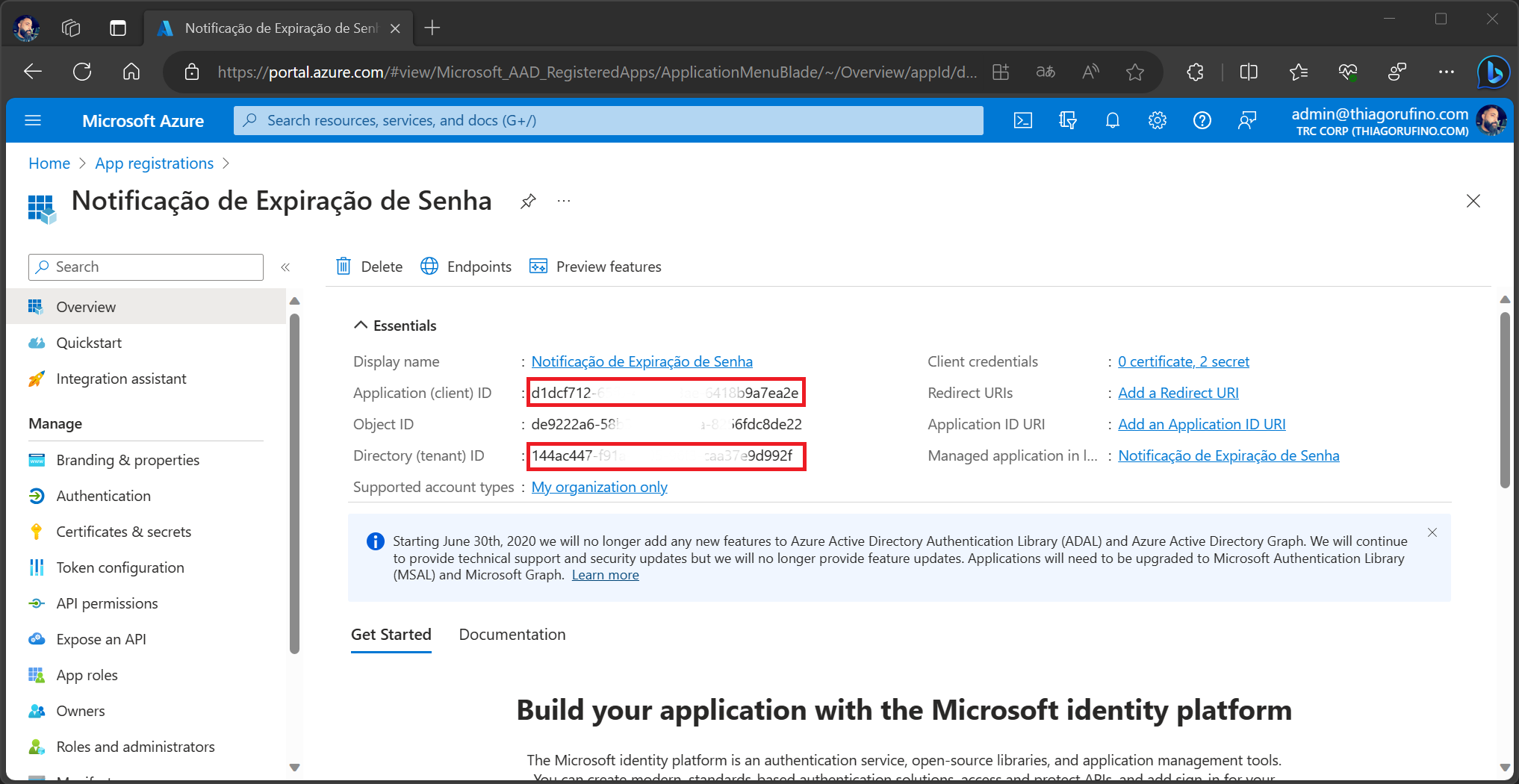

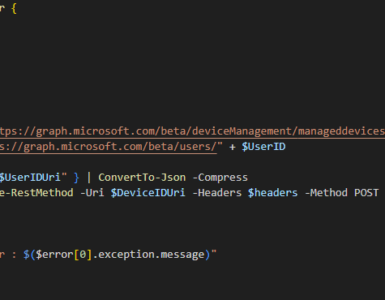

A próxima etapa envolve a integração das informações obtidas no App Registrations que criamos anteriormente. Isso permitirá que o script consulte as informações de alterações de senha do usuário via API.

$clientID: Copiar o valor encontrado em “Application (client) ID”.

$ClientSecret: Utilize a secret obtida na etapa de criação do App Registration.

$tenantID: Copiar o valor encontrado em “Directory (tenant) ID”.

# Define as informações de autenticação do aplicativo no Azure AD

$clientId = "d1dcf712-****-****-****-******a7ea2e"

$clientSecret = "*********************************"

$tenantId = "144ac447-****-****-****-******9d992f"

Variáveis referente a política de senha.

$PasswordExpirationDays: Este valor define o intervalo de dias em que o usuário é obrigado a alterar a sua senha.

$DaysRemainingAlert: Indica a quantidade de dias restantes antes que as notificações comecem a ser exibidas para o usuário.

# Configurações de política de senha

[int]$PasswordExpirationDays = 90

[int]$DaysRemainingAlert = 10

Remediação

Download do Script: PasswordChangeNotification_remediation.ps1

Imagens e Ação do Botão

Como mencionado anteriormente, adicione o link da imagem que será utilizada no banner e no logotipo, garantindo que elas estejam em um diretório público. Além disso, personalize a variável $Action para direcionar o usuário a efetuar a troca de senha.

Para que o script (remediação) possa realizar o download das imagens do banner e do logotipo, é necessário armazená-las em um repositório público. Uma recomendação é utilizar um serviço de armazenamento em nuvem, como o Azure Blob Storage.

No meu cenário, optei por utilizar o meu próprio site como repositório.

# Configuração de imagens e notificação

$HeroImageFile = "http://thiagorufino.com/wp-content/uploads/2023/09/HeroImage.png"

$LogoImageFile = "http://thiagorufino.com/wp-content/uploads/2023/09/logo_tr.png"

$HeroImageName = "HeroImage.png"

$LogoImageName = "logo_tr.png"

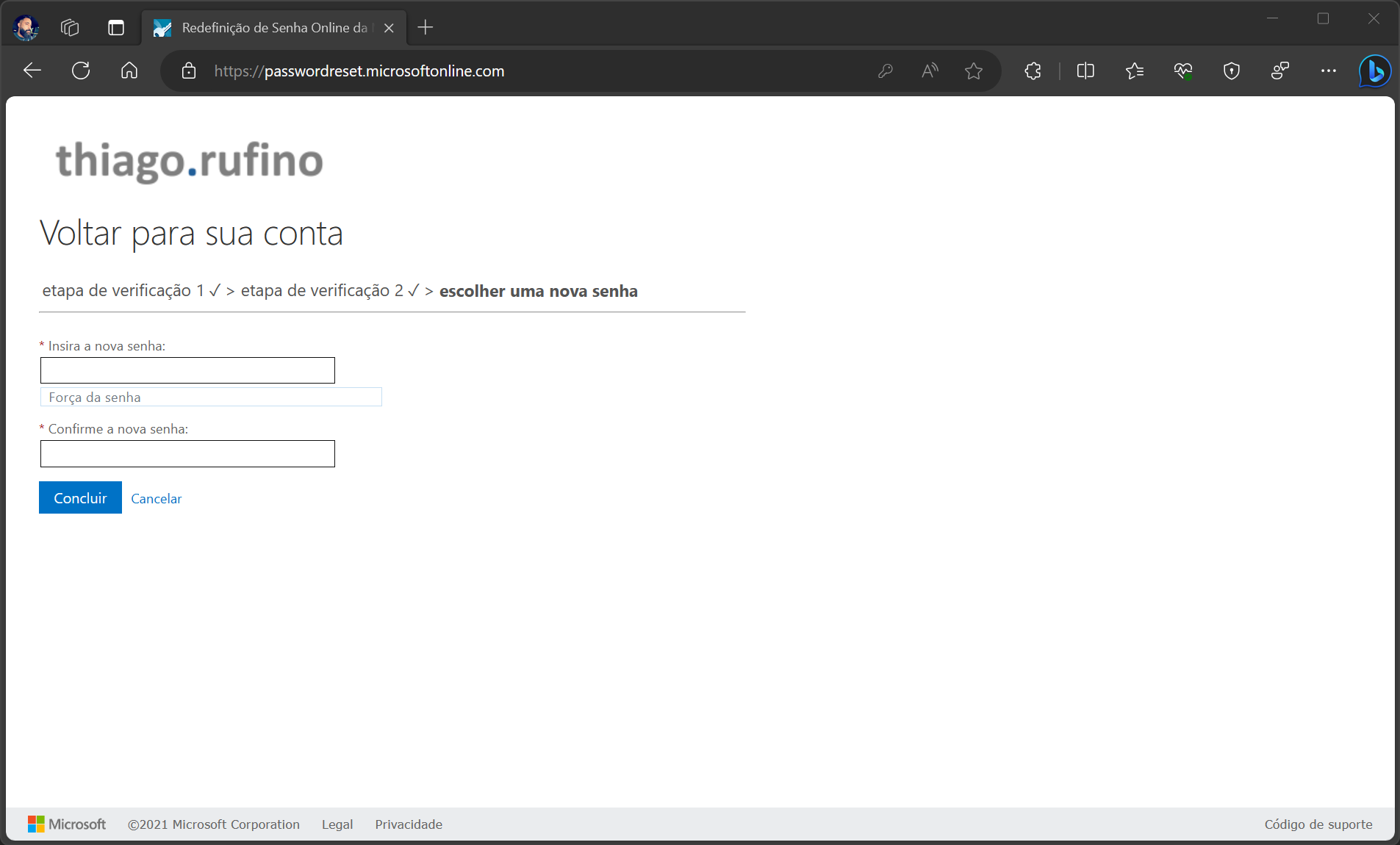

$Action = "https://passwordreset.microsoftonline.com/"

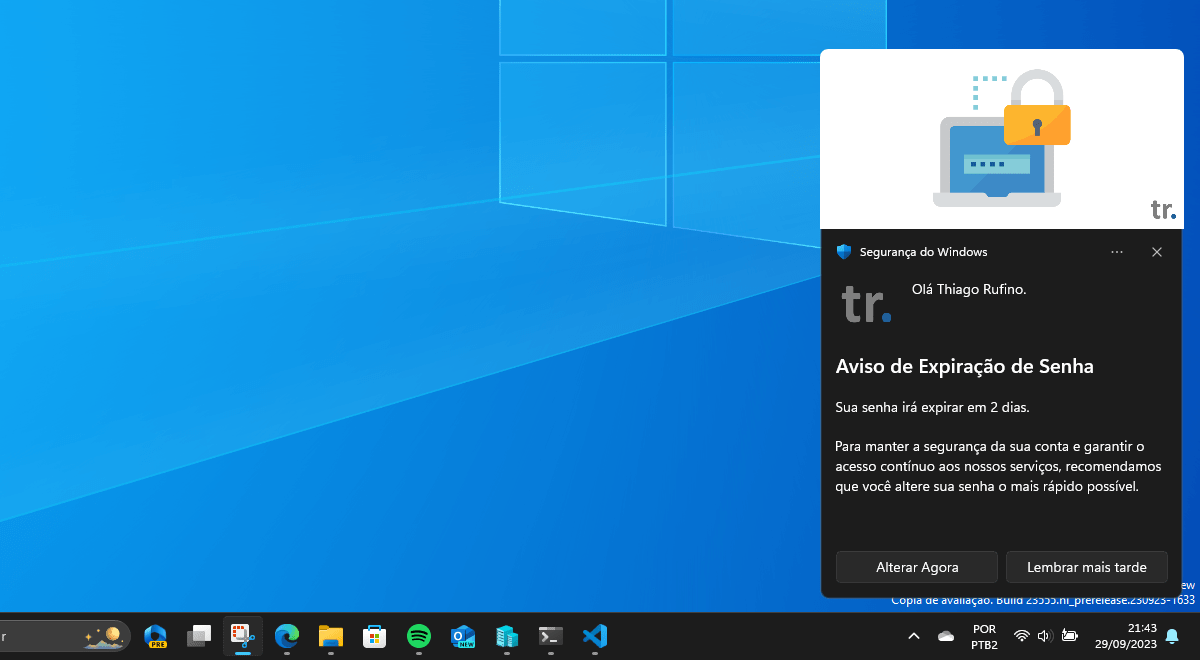

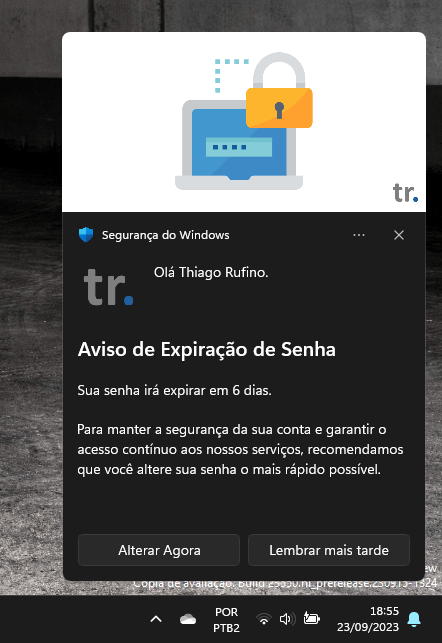

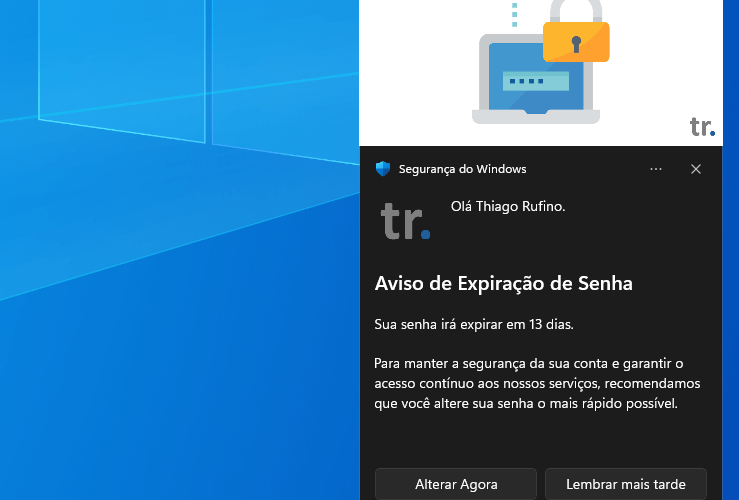

Textos da notificação

$TitleText = "Aviso de Expiração de Senha"

$BodyText1 = "Sua senha irá expirar em $DaysRemaining dias."

$BodyText2 = "Para manter a segurança da sua conta e garantir o acesso contínuo aos nossos serviços,

recomendamos que você altere sua senha o mais rápido possível."

$BodyText3 = ""

$HeaderText = "Olá $DisplayName."Ícone da Notificação

Neste exemplo, escolhi usar o Microsoft Defender, mas você tem a liberdade de personalizar de acordo com suas preferências. Você pode encontrar outros ícones disponíveis no registro abaixo.

$RegPath = "HKCU:\SOFTWARE\Microsoft\Windows\CurrentVersion\Notifications\Settings"

$App = "Windows.Defender.SecurityCenter"Configurações

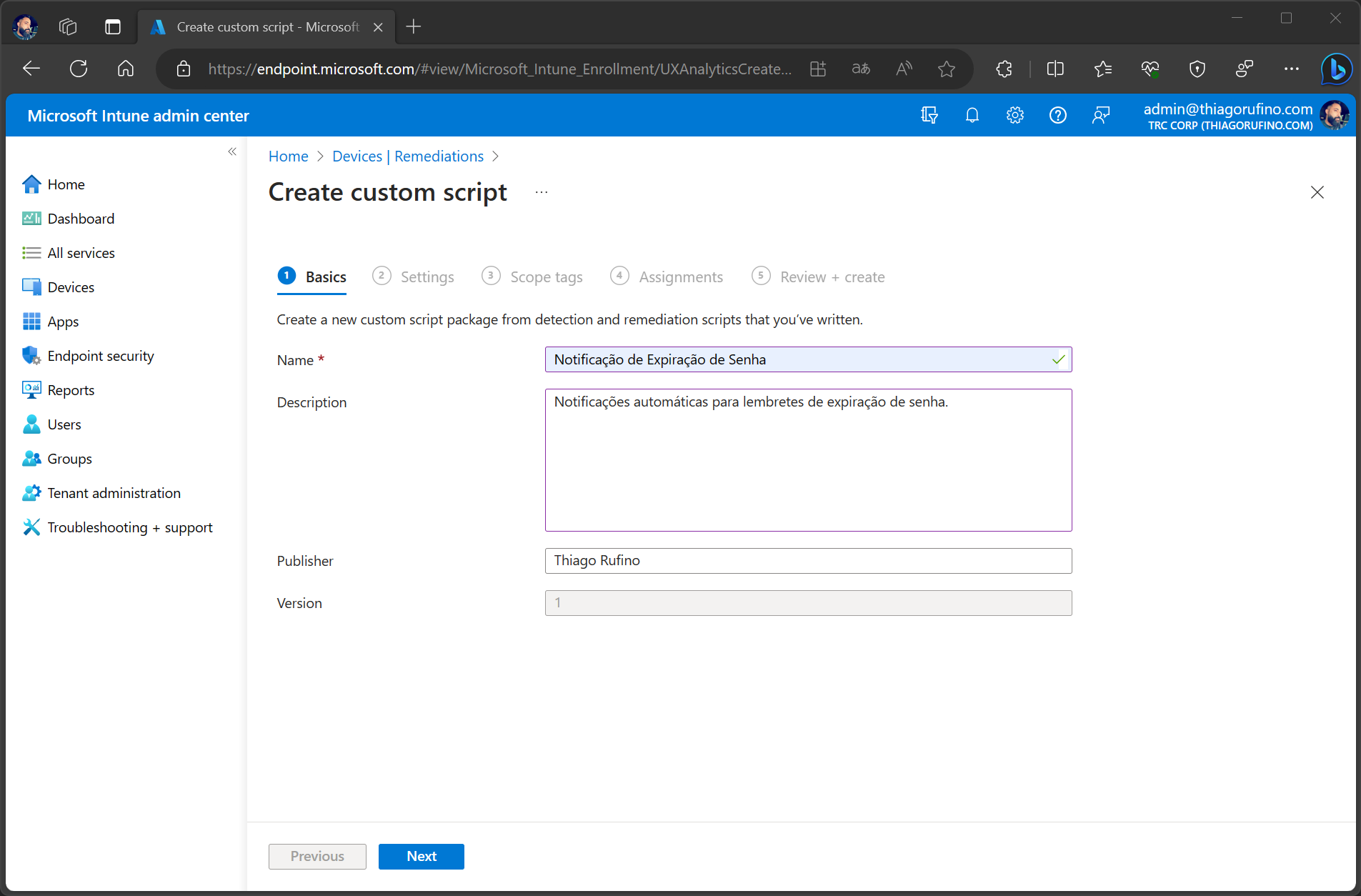

Configurar Remediations no Intune

- Abrir Endpoint Manager https://endpoint.microsoft.com/

- Devices

- Remediations

- Create script package

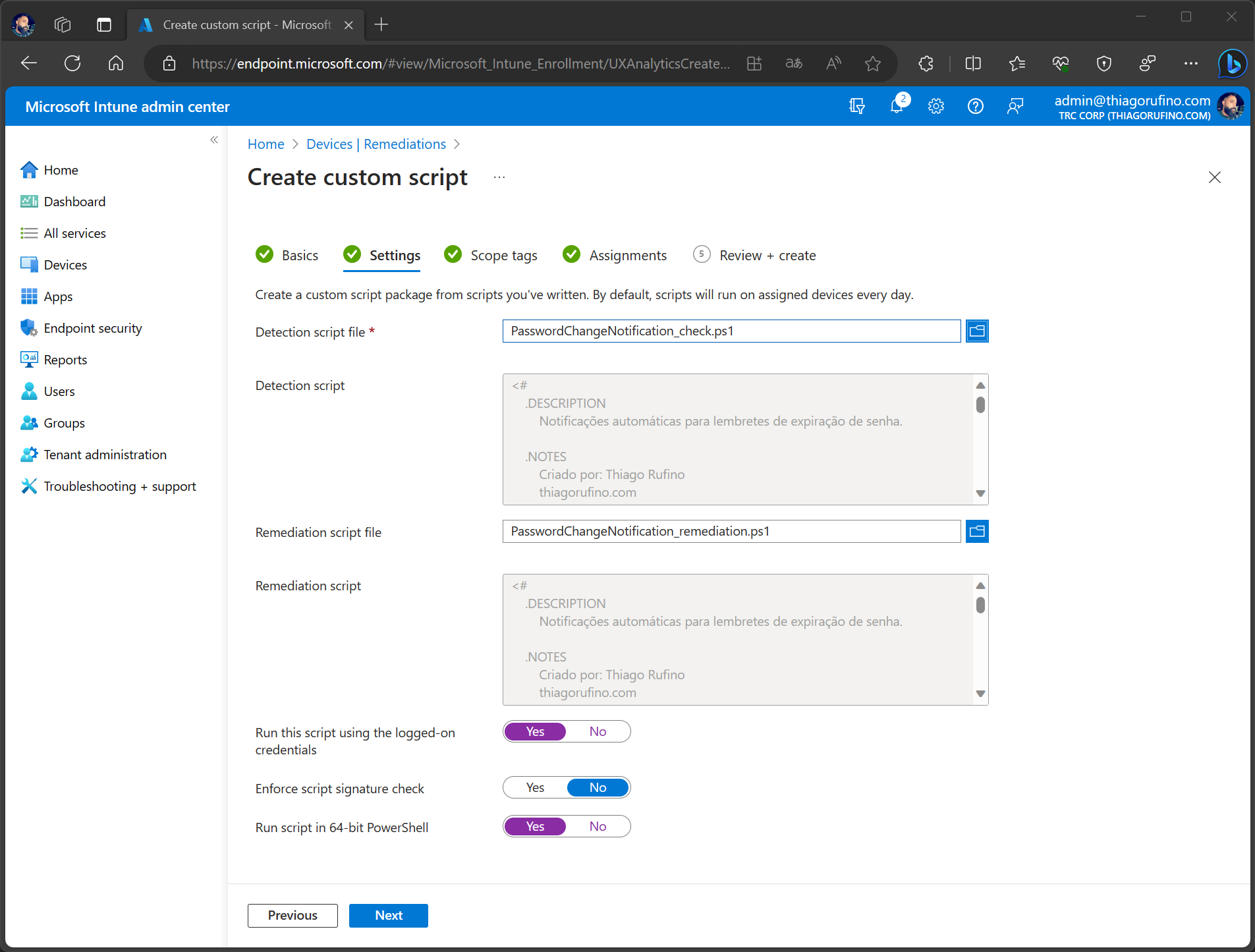

- Adicionar os script para detecção e remediação

Definir “Yes” para as opções “Run this script using the logged-on credentials” e “Run script in 64-bit PowerShell”

- Next

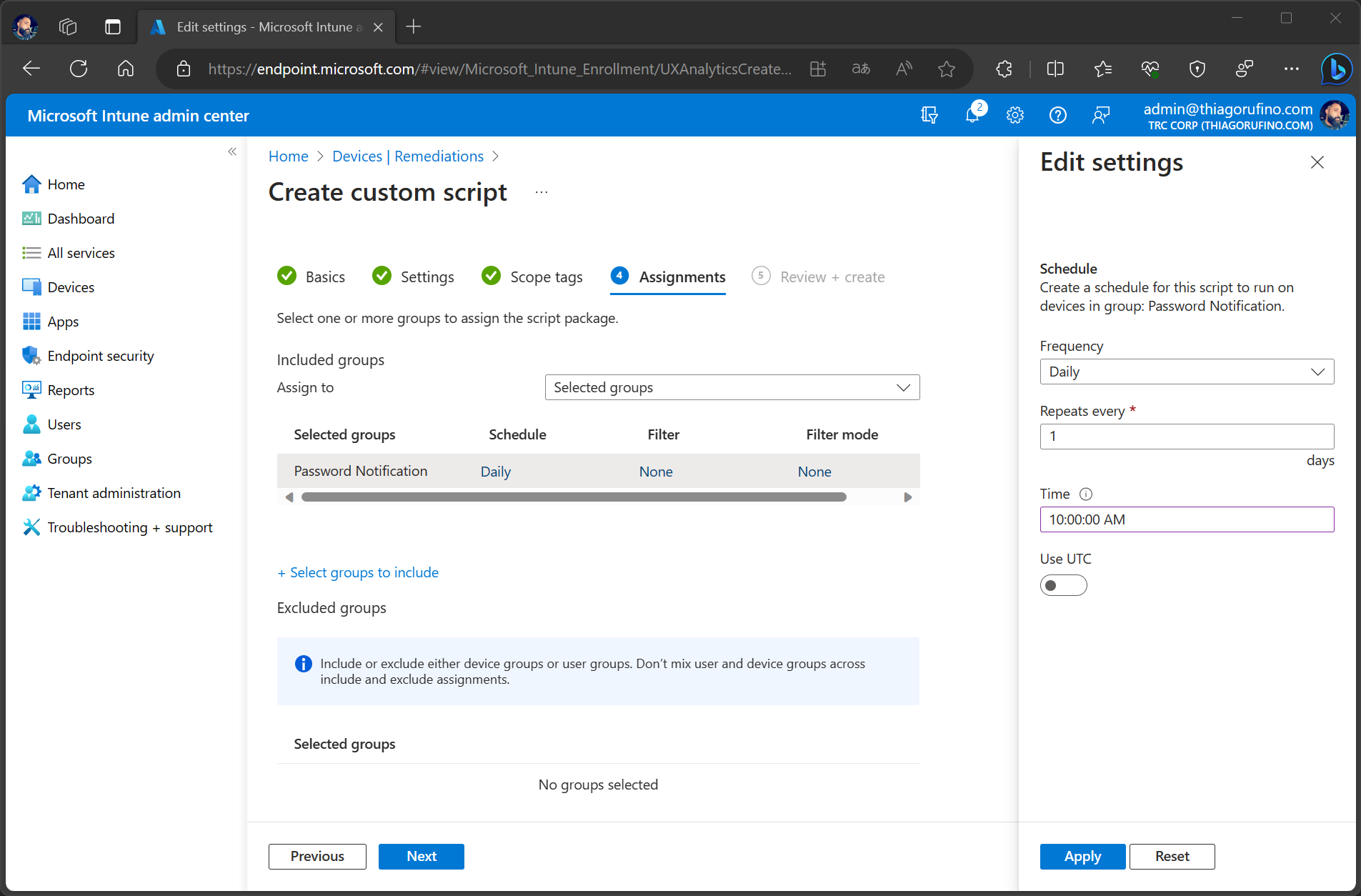

- Escolha o grupo no qual deseja implementar essa configuração e defina a frequência com que o script será executado nos dispositivos desse grupo.

Experiência

Em resumo, o usuário receberá uma notificação informativa, incentivando-o a manter a segurança de sua conta, alterando a senha quando necessário. Essa abordagem proporciona aos usuários a oportunidade de agir prontamente, reduzindo a necessidade de intervenção da equipe de suporte e garantindo a conformidade com as políticas de segurança da organização.

Neste cenário, quando o usuário clicar no botão “Alterar Agora”, será redirecionado para o Portal de Autoatendimento de Redefinição de Senha (SSPR).

Você tem a flexibilidade de personalizar o botão de acordo com suas preferências.

Show de bola!

Ótima documentação, Ajudou muito na implementação, Rufino Mostro.

Boa Noite

Rafael , tudo bem ?

Obrigado pelo compartilhamento do conteúdo!

Conseguimos também enviar essa notificação para Celulares gerenciados pelo Intune ?

Olá Washington,

Essa notificação é compatível apenas com dispositivos Windows.